Уязвимость крадет данные из процессоров Intel и AMD — и вы, вероятно, пострадали

Исследователи только что описали новую уязвимость, затрагивающую процессорные чипы, и она называется Hertzbleed. При использовании для проведения кибератаки эта уязвимость может помочь злоумышленнику украсть секретные криптографические ключи.

Масштаб уязвимости несколько ошеломляет: по мнению исследователей, она может затронуть большинство процессоров Intel и AMD . Должны ли мы беспокоиться о Hertzbleed?

Новая уязвимость была впервые обнаружена и описана группой исследователей из Intel в рамках ее внутренних расследований. Позже независимые исследователи из UIUC, UW и UT Austin также связались с Intel с аналогичными выводами. Согласно их выводам, Hertzbleed может повлиять на большинство процессоров. Два процессорных гиганта, Intel и AMD, признали уязвимость, и Intel подтвердила, что она затрагивает все ее процессоры.

Корпорация Intel выпустила бюллетень по безопасности , который содержит рекомендации для разработчиков криптографии о том, как защитить свое программное обеспечение и библиотеки от Hertzbleed. Пока ничего подобного AMD не выпустила.

Что такое Hertzbleed и что он делает?

Hertzbleed — это уязвимость чипа, позволяющая проводить атаки по сторонним каналам. Затем эти атаки могут быть использованы для кражи данных с вашего компьютера. Это делается путем отслеживания мощности процессора и механизмов повышения мощности, а также наблюдения за сигнатурой мощности криптографической рабочей нагрузки, такой как криптографические ключи. Термин «криптографические ключи» относится к части информации, надежно хранящейся в файле, которая может быть закодирована и декодирована только с помощью криптографического алгоритма.

Короче говоря, Hertzbleed способен украсть защищенные данные, которые обычно остаются зашифрованными. Наблюдая за информацией о мощности, генерируемой вашим процессором, злоумышленник может преобразовать эту информацию в данные синхронизации, что открывает им возможность для кражи криптоключей. Что, пожалуй, больше беспокоит, так это то, что Hertzbleed не требует физического доступа — его можно использовать удаленно.

Вполне вероятно, что современные процессоры других производителей также подвержены этой уязвимости, поскольку, как отмечают исследователи, Hertzbleed отслеживает алгоритмы энергопотребления, лежащие в основе метода динамического масштабирования напряжения и частоты (DVFS). DVFS используется в большинстве современных процессоров, и, следовательно, другие производители, такие как ARM, могут быть затронуты. Хотя исследовательская группа уведомила их о Hertzbleed, они еще не подтвердили, подвергаются ли их чипы.

Соединение всего вышеперечисленного вместе, безусловно, рисует тревожную картину, потому что Hertzbleed затрагивает такое большое количество пользователей, и до сих пор нет быстрого решения, чтобы защититься от него. Тем не менее, Intel здесь, чтобы успокоить вас на этот счет — маловероятно, что вы станете жертвой Hertzbleed, даже если вы, вероятно, подверглись ему.

По данным Intel, для кражи криптографического ключа требуется от нескольких часов до нескольких дней. Если кто-то все еще захочет попробовать, он может даже не сделать этого, потому что для этого требуются расширенные возможности мониторинга энергопотребления с высоким разрешением, которые трудно воспроизвести за пределами лабораторной среды. Большинство хакеров не стали бы беспокоиться о Hertzbleed, когда так часто обнаруживается множество других уязвимостей.

Как убедиться, что Hertzbleed не повлияет на вас?

Как упоминалось выше, вы, вероятно, в безопасности, даже не делая ничего особенного. Если Hertzbleed будет эксплуатироваться, маловероятно, что это повлияет на обычных пользователей. Однако, если вы хотите перестраховаться, есть несколько шагов, которые вы можете предпринять, но за них приходится платить серьезной ценой производительности.

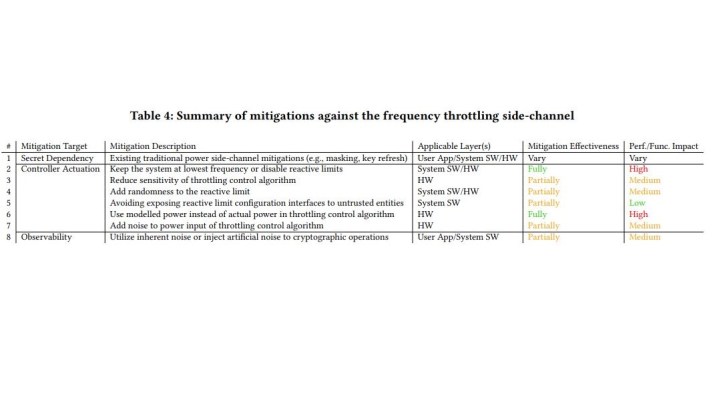

Корпорация Intel подробно описала ряд методов защиты от Hertzbleed. Компания, похоже, не планирует выпускать какие-либо обновления прошивки, то же самое можно сказать и об AMD. Согласно рекомендациям Intel, существует два способа полной защиты от Hertzbleed, и один из них очень прост — вам просто нужно отключить Turbo Boost на процессорах Intel и Precision Boost на процессорах AMD. В обоих случаях для этого потребуется поход в БИОС и отключение буст-режима. К сожалению, это очень плохо сказывается на производительности вашего процессора.

Другие методы, перечисленные Intel, либо приведут к частичной защите, либо их будет очень сложно, если вообще возможно, применить обычным пользователям. Если вы не хотите настраивать BIOS для этого и жертвовать производительностью вашего процессора, вам, скорее всего, это не нужно. Однако будьте бдительны и внимательны — кибератаки происходят постоянно, поэтому всегда полезно быть особенно осторожным. Если вы разбираетесь в технологиях, ознакомьтесь с полной статьей о Hertzbleed , впервые обнаруженной Tom's Hardware .