Хакеры рассылают вредоносное ПО через, казалось бы, невинные сообщения Microsoft Teams

Хакеры настолько изощрены в использовании вредоносного ПО, что делают ссылки похожими на уведомление о времени отпуска компании.

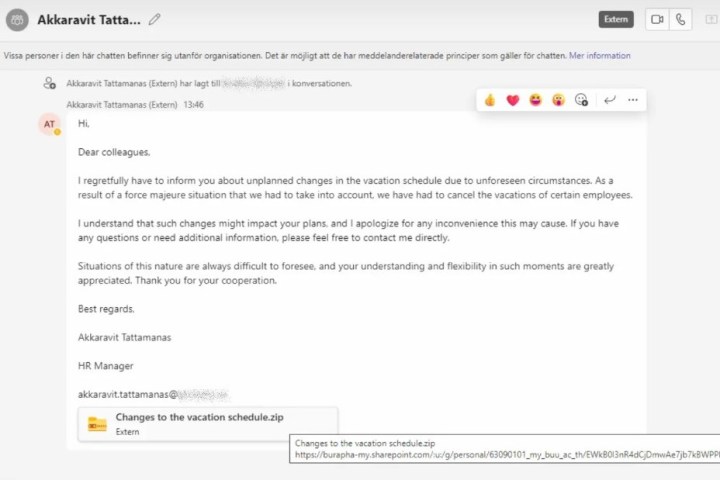

Была обнаружена новая фишинговая афера под названием «DarkGate Loader», нацеленная на Microsoft Teams. Его можно определить по сообщению и ссылке «изменения в графике отпусков». Нажав на эту ссылку и получив доступ к соответствующим файлам .ZIP, вы можете стать уязвимыми для прикрепленного вредоносного ПО.

Исследовательская группа Truesec наблюдает за DarkGate Loader с конца августа и отмечает, что хакеры использовали сложный процесс загрузки, из-за которого файл трудно идентифицировать как вредоносный.

Хакеры смогли использовать скомпрометированные учетные записи Office 365 для отправки зараженного вредоносным ПО сообщения со ссылкой «изменения графика отпусков» через Microsoft Teams. Truesec обнаружил учетные записи, которые были захвачены хакерами для рассылки вредоносного ПО DarkGate Loader. К ним относятся «Аккаравит Таттаманас» (63090101@my.buu.ac.th) и «АБНЕР ДЭВИД РИВЕРА РОЙАС» (adriverar@unadvirtual.edu.co).

Вредоносная программа содержит зараженный VBScript, спрятанный внутри LNK (ярлык Windows). Исследовательская группа отмечает, что атака является коварной из-за URL-адреса SharePoint, из-за чего пользователям сложно понять, что это зараженный файл. Предварительно скомпилированный сценарий Windows cURL также затрудняет идентификацию кода, поскольку код скрыт в середине файла.

Скрипт способен определить, установлен ли у пользователя антивирус Sophos. В противном случае вредоносное ПО может внедрить дополнительный код в ходе атаки под названием «stacked strings», которая открывает шелл-код, создающий исполняемый файл DarkGate, который загружается в системную память, добавили команда.

DarkGate Loader — не единственная фишинговая афера, которая преследовала Microsoft Teams этим летом. Группа российских хакеров под названием Midnight Blizzard смогла использовать эксплойт социальной инженерии для атак примерно на 40 организаций в августе. Для осуществления атак хакеры использовали учетные записи Microsoft 365, принадлежащие малым предприятиям, которые уже подверглись атаке и выдавали себя за службу технической поддержки. По данным Windows Central , Microsoft с тех пор решила эту проблему.

Прошлой осенью одной из распространенных тенденций стали кампании по компрометации деловой электронной почты (BEC) , которые представляют собой фишинговые мошенничества, когда злоумышленник, замаскированный под руководителя компании, отправляет электронное письмо, похожее на пересылаемую цепочку электронных писем, с инструкциями сотруднику послать деньги.

Еще одним печально известным эксплойтом стала уязвимость нулевого дня в Windows Follina . Исследователи обнаружили его весной прошлого года и определили, что он позволяет хакерам получить доступ к диагностическому инструменту поддержки Microsoft, который обычно ассоциируется с Microsoft Office и Microsoft Word.