Хакеры теперь могут захватить ваш компьютер через Microsoft Word

Новая уязвимость нулевого дня в Microsoft Office потенциально может позволить хакерам получить контроль над вашим компьютером. Уязвимость можно использовать, даже если вы на самом деле не открываете зараженный файл.

Хотя мы все еще ждем официального исправления, Microsoft выпустила обходной путь для этой уязвимости, поэтому, если вы часто используете MS Office , обязательно ознакомьтесь с ним.

Интересный maldoc прислали из Беларуси. Он использует внешнюю ссылку Word для загрузки HTML, а затем использует файл "ms-msdt" схема выполнения кода PowerShell. https://t.co/hTdAfHOUx3 pic.twitter.com/rVSb02ZTwt

– nao_sec (@nao_sec) 27 мая 2022 г.

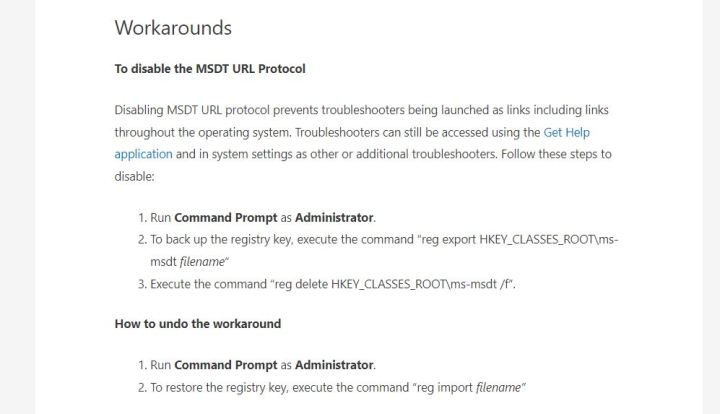

Уязвимость была названа Follina одним из исследователей, впервые изучивших ее, — Кевином Бомонтом, который также написал об этом длинный пост . Впервые об этом стало известно 27 мая из твита пользователя nao_sec, хотя Microsoft якобы впервые услышала о нем еще в апреле. Хотя для него еще не было выпущено никакого патча, обходной путь Microsoft включает в себя отключение средства диагностики поддержки Microsoft (MSDT), с помощью которого эксплойт получает доступ к атакуемому компьютеру.

Этот эксплойт затрагивает в первую очередь файлы .rtf, но может быть затронут и другие файлы MS Word. Функция в MS Word, называемая шаблонами, позволяет программе загружать и выполнять код из внешних источников. Фоллина полагается на это, чтобы войти в компьютер, а затем запускает серию команд, открывающих MSDT. В обычных обстоятельствах MSDT — это безопасный инструмент, который Microsoft использует для отладки различных проблем для пользователей Windows. К сожалению, в этом случае он также предоставляет удаленный доступ к вашему компьютеру, что помогает эксплойту взять его под контроль.

В случае файлов .rtf эксплойт может работать, даже если вы не открываете файл. Пока вы просматриваете его в проводнике, Follina может быть казнен. Как только злоумышленник получает контроль над вашим компьютером через MSDT, от него зависит, что он хочет сделать. Они могут загружать вредоносное ПО, утекать файлы и делать практически все остальное.

Бомонт поделился множеством примеров того, как Фоллина уже использовалась и была обнаружена в различных файлах. Эксплойт используется, в том числе, для финансового вымогательства. Само собой разумеется — вы не хотите этого на своем компьютере.

Что вы будете делать, пока Microsoft не выпустит патч?

Есть несколько шагов, которые вы можете предпринять, чтобы обезопасить себя от эксплойта Follina, пока сама Microsoft не выпустит патч, который решит эту проблему. В настоящее время обходной путь является официальным исправлением, и мы точно не знаем, обязательно ли последует что-то еще.

Прежде всего, проверьте, может ли ваша версия Microsoft Office потенциально быть затронута. На данный момент уязвимость была обнаружена в Office 2013, 2016, 2019, 2021, Office ProPlus и Office 365. Однако неизвестно, безопасны ли более старые версии Microsoft Office, поэтому лучше предпринять дополнительные шаги, чтобы защитить себя. .

Если вы можете пока не использовать файлы .doc, .docx и .rtf, это неплохая идея. Подумайте о переходе на облачные альтернативы, такие как Google Docs. Принимайте и загружайте файлы только из 100% проверенных источников — в целом это хороший ориентир.

И последнее, но не менее важное: следуйте инструкциям Microsoft по отключению MSDT. Вам потребуется открыть командную строку и запустить ее от имени администратора, а затем ввести пару записей. Если все пойдет по плану, ты будешь в безопасности от Фоллины. Тем не менее, не забывайте всегда быть осторожным.