Чтобы доказать, насколько безопасна Windows 11, Microsoft лично «взломала» собственный компьютер.

Когда Microsoft выпустила Windows 10 в 2015 году, разработчик Microsoft Джерри Никсон однажды сказал, что Windows 10 будет последней версией Windows. В будущем Microsoft будет только добавлять новые функции и исправлять уязвимости на платформе Windows 10.

До Windows 10 цикл обновления версии Windows в основном поддерживался около 3-4 лет.Это редкость для такой версии, как Windows 10, которая не знала значительного обновления после 6 лет эксплуатации.

Когда все подумали, что Microsoft положила конец Windows, Microsoft внезапно объявила о появлении Windows 11.

Независимо от того, бросили ли Microsoft пощечину прошлое, Windows 11 по-прежнему приносит много свежести старым пользователям, которые работают с Windows 10 в течение 6 лет, и это обновление бесплатное, и многие пользователи были после официальной версии. выпущен. Запланируйте обновление.

Однако некоторые пользователи со старым компьютерным оборудованием обнаруживают, что их компьютеры не соответствуют требованиям обновления Windows 11.

Что еще более странно, это происходит не из-за недостаточной производительности процессора компьютера или объема жесткого диска или памяти, а из-за микросхемы, о которой раньше никто не слышал, – микросхемы безопасности TPM 2.0.

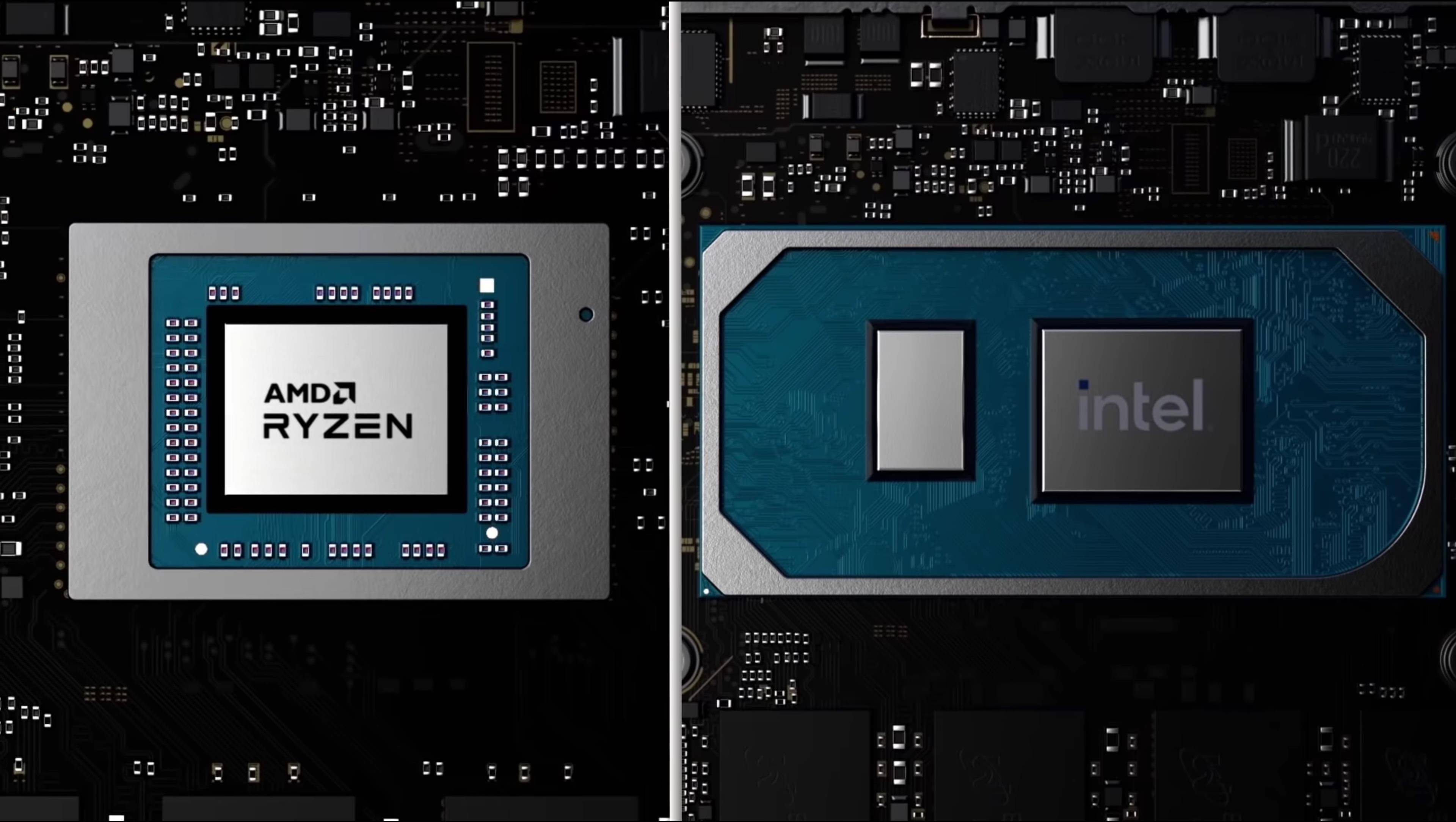

«Какой чип TPM, Intel или AMD?»

Поскольку безопасность системы Windows всегда подвергалась критике, Microsoft присоединилась к ряду производителей ПК для продвижения микросхемы безопасности TPM в 2011 году для улучшения защиты системы Windows. С тех пор практически каждый компьютер будет иметь встроенный TPM 1.2. чип, когда он покидает завод.

Проще говоря, микросхемы TPM специально используются для обработки ключей шифрования компьютера, которые могут играть роль в аутентификации безопасности, хранении ключей и т. Д. По сравнению с защитой безопасности программного обеспечения, защита на уровне оборудования, обеспечиваемая TPM, намного более закрыта, поэтому это труднее вторгнуться и подделать вредоносное программное обеспечение, такое как вирусы.

▲ В новый ЦП встроен чип TPM 2.0.

В 2016 году начали продвигать микросхемы TPM 2.0, и многие производители также не отставали от темпов обновлений. Однако пользователи в то время в основном не знали об этом обновлении «незначительные детали» до выпуска Windows 11.

Некоторые пользователи, которые все еще используют оборудование в эпоху TPM 1.2, обвинили Microsoft в использовании обновления Windows 11 для внедрения микросхемы TPM 2.0. Фактически, это должно стимулировать старых пользователей к замене нового оборудования и ускорить устранение оборудования.

Поэтому они разработали множество методов, которые могут обойти обнаружение микросхемы TPM и принудительно обновить Windows 11. Эти методы ярко называют «контрабандой».

Microsoft объяснила, что цель продвижения микросхем TPM 2.0 на самом деле состоит в решении все более серьезных проблем информационной безопасности.

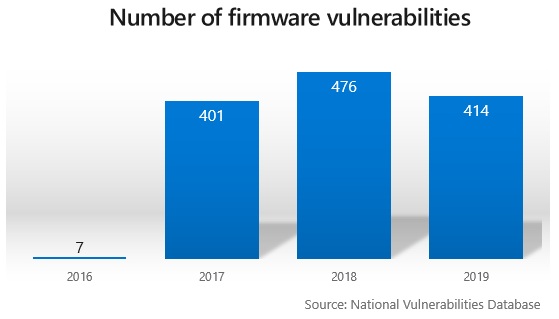

Исследователи безопасности Microsoft обнаружили, что использование уязвимостей аппаратного микропрограммного обеспечения (ЦП, память, жесткий диск и т. Д.) Для атаки на систему увеличивается, и этот вредоносный код трудно обнаружить или удалить. После заражения пользователи могут только переустановить систему. или Замените жесткий диск.

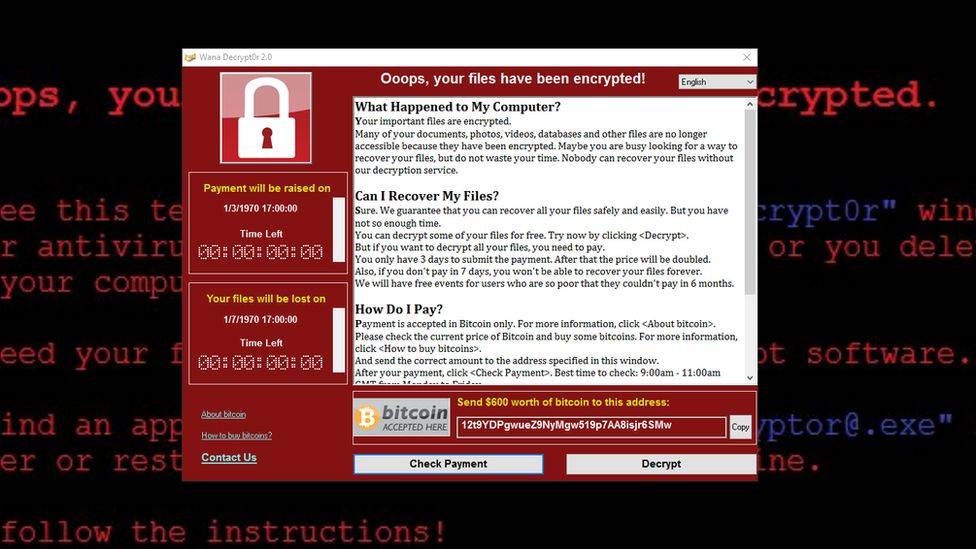

Эти уязвимости не только угрожают информационной безопасности пользователей, но и косвенно оказывают серьезное влияние на реальный мир. Например, программа-вымогатель, которая несколько лет назад вызвала панику по поводу информационной безопасности, парализовала компьютеры важных учреждений, таких как больницы и т.д. заправочные станции.Невосполнимая потеря.

Чтобы более интуитивно объяснить важность микросхемы TPM 2.0, Microsoft решила лично стать «хакером», продемонстрировав, как Windows 11 может противостоять взлому.

Безопасно это или нет, вы узнаете, когда вторгетесь

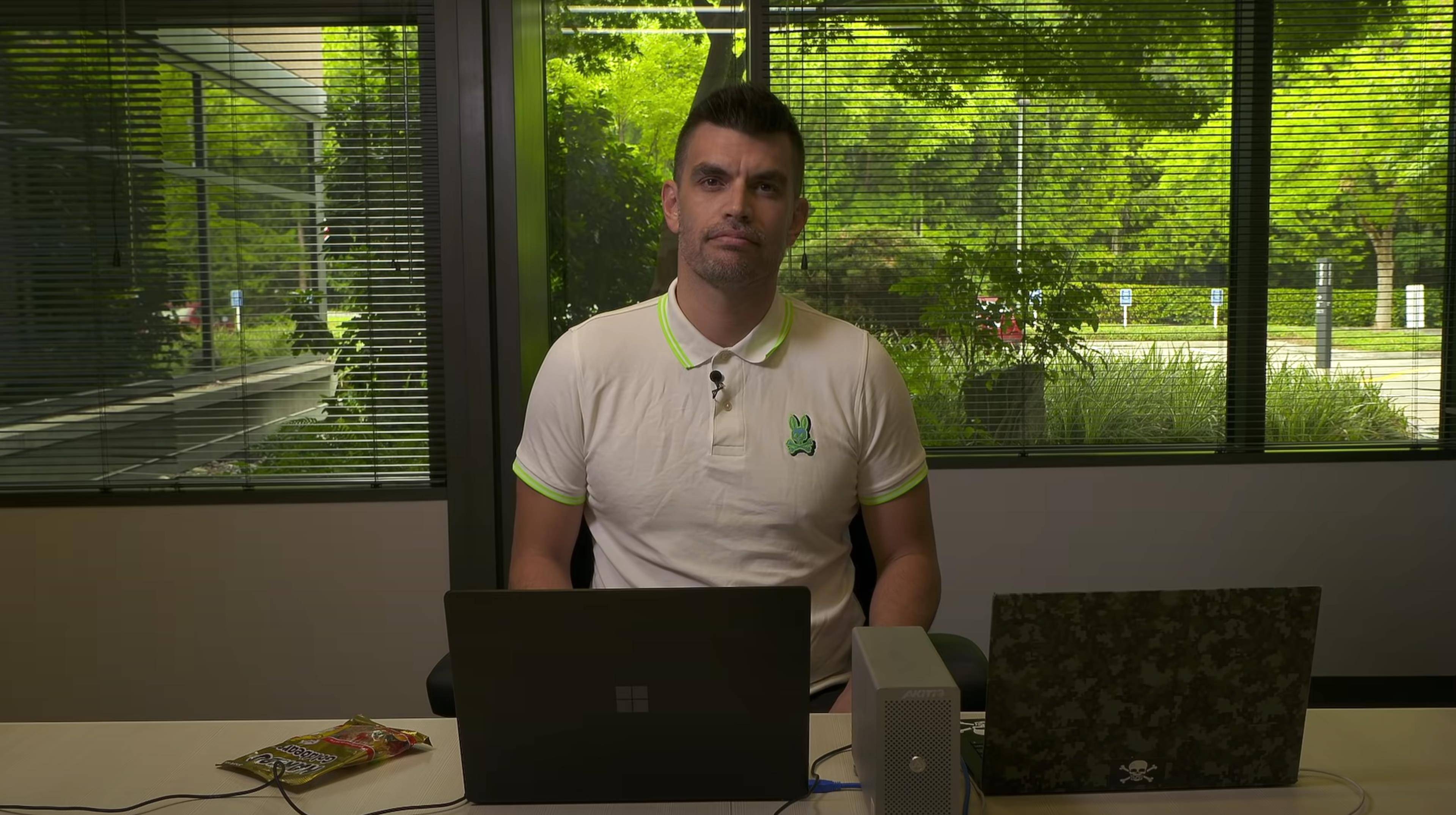

▲ Главный Microsoft «Внутренний призрак»

Microsoft попросила Дэвида Вестона, директора по безопасности предприятия и операционных систем Microsoft, продемонстрировать вторжение.

Дэвид создал профессиональную команду хакеров в Microsoft. Его задача – быстрее, чем хакеры, находить проблемы безопасности, угрожающие системе. Поэтому его можно назвать экспертом в атаках на Windows.

Дэвид сначала продемонстрировал удаленное вторжение на компьютер с Windows 10 без защиты TPM или безопасной загрузки, а затем установил вымогатель на марионеточную машину, чтобы заблокировать ее жесткий диск.

Процесс вторжения очень прост: Дэвид обнаружил открытый порт RDP и принудительно зашел на этот компьютер удаленно.

Процесс взлома системного пароля также очень грубый, то есть получение всех видов утекших паролей и попытки их непрерывно разблокировать через несколько минут или дней, его можно взломать путем взлома грубой силы.

Как только хакер успешно входит в систему, марионеточная машина в основном теряет контроль. Хакер может по своему желанию внедрить троянских коней, таких как программы-вымогатели, изменить загрузочный файл системы, а затем использовать WinPE или WinRE для восстановления жесткого диска, но есть нет гарантии, что его можно будет полностью восстановить.Системный раздел.

Чтобы разблокировать важные данные, пользователи должны платить хакерам высокие выкуп с помощью таких криптовалют, как биткойны.

Как Windows 11 может защитить эти важные файлы от «похищения»? Дэвид сказал, что решение несложное и заключается в использовании встроенного «режима безопасной загрузки».

В безопасном режиме Windows 11 система проверит, соответствуют ли код и ключ программы запуска информации микросхемы TPM во время запуска, и подтвердит, были ли они изменены.

Затем, в соответствии с текущим журналом работоспособной загрузки, запустите с правильным загрузочным файлом и откажитесь от модификации программы-вымогателя, чтобы вы могли войти в Windows в обычном режиме и создать резервную копию файла, тем самым минимизируя потери от вторжений программ-вымогателей.

После демонстрации пульта ДУ Дэвид продемонстрировал еще один взлом системы безопасности лицом к лицу – использование Gummy Bear для распознавания отпечатков пальцев.

Поскольку подделать идентичный отпечаток пальца очень сложно, распознавание отпечатка пальца очень безопасно для большинства людей.

Взломать шлюз безопасности распознавания отпечатков пальцев действительно сложная проблема, но есть возможность обойти его и напрямую войти в систему.

Дэвид подготовил устройство под названием PCI leech, которое может напрямую получать доступ к информации в памяти компьютера через интерфейс Thunderbolt. Пока компьютер пропатчен патчем «любая информация может быть разблокирована», информация об отпечатках пальцев может быть успешно обойдена и вошел в компьютер.

В это время используйте любой токопроводящий предмет (палец, нос, мармелад и т. Д.), Чтобы разблокировать компьютер и получить доступ ко всему личному контенту.

Этот вид атак на основе памяти не является чем-то необычным, потому что многие программы временно сохраняют данные в памяти во время их работы, и злоумышленник воспользуется этой возможностью для изменения данных.

Если ваш компьютер попадет в руки нарушителей закона, разбирающихся в соответствующей технологии, то «конфиденциальные файлы» в ваших избранных, вероятно, будут хуже.

Но если вам доведется использовать микросхему TPM для предотвращения вторжений, то все будет иначе.

Затем Дэвид провел ту же демонстрацию вторжения на компьютере с Windows 11 и обнаружил, что распознавание отпечатков пальцев по-прежнему работает правильно.

Это связано с тем, что идентификационная информация по отпечатку пальца больше не просто хранится в памяти, а изолирована, заблокирована в независимой и безопасной виртуальной области, и каждое считывание требует проверки ключа.

Ключ хранится в микросхеме TPM, изолированной от внешнего мира, что значительно повышает безопасность.

Дэвид сказал, что многие функции безопасности в Windows 11 также можно использовать в Windows 10, но эти функции являются только дополнительными функциями в предыдущей версии и теперь включены по умолчанию, чтобы повысить производительность безопасности Windows 11.

Поэтому независимо от того, планируете ли вы выполнить обновление с Windows 10 до Windows 11, Microsoft рекомендует проверить версию TPM и включить ее в BIOS.

Пора обратить внимание на микросхему безопасности

Помимо защиты на уровне системы, для микросхемы TPM 2.0 существует множество мер защиты. Наиболее распространенной из них должен быть Bitlocker, который был добавлен в период после Windows Vista.

Для корпоративных пользователей шифрование на основе Bitlocker стало незаменимым. Bitlocker – это технология шифрования всего тома. Проще говоря, он может заблокировать ваш жесткий диск. Даже если жесткий диск украден, вор не сможет прочитать с него информацию.

Ключом к защите информации является микросхема TPM 2.0. Когда вы шифруете свой диск, часть зашифрованного ключа будет храниться в микросхеме TPM материнской платы.

Это не только обеспечивает более надежную защиту с помощью шифрования, но также, когда ваш жесткий диск, к сожалению, попадает в руки других, он также становится непригодным для использования из-за отсутствия ключа на микросхеме TPM, обеспечивая надежную автономную защиту.

В то время, когда популярны цифровая валюта и виртуальные активы, многие «цифровые магнаты» стоимостью в сотни тысяч долларов в активах NFT и ключах цифровых кошельков могут храниться на жестком диске компьютера. В случае их потери последствия будут катастрофическими.

Поэтому отдельным пользователям также необходимо использовать технологии аппаратного шифрования, такие как Bitlocker, для защиты своих важных данных.

Помимо защиты данных, микросхемы TPM также находят неожиданное применение, например, для защиты от читерства в играх.

В последние годы мы стали свидетелями внезапного взрыва многих игр на уровне феноменов, таких как «PUBG Mobile», «APEX», «Jelly Bean» и т. Д. Причины их взрывов разные, но причины «остывания» "в основном одинаковы-плагин Слишком много.

Борьба между разработчиками игр и читерами не прекращалась с момента появления игры.Теперь некоторые разработчики решили использовать более строгие методы борьбы с читерами, в том числе кулачную игру для разработчиков «League of Legends».

Vanguard, система защиты от мошенничества в новой игре «Fearless Contract», определит, включен ли TPM 2.0 игроками Windows 11. Если он не включен, они не смогут войти в игру.

Согласно анализу экспертов по безопасности, Riot Games намеревается использовать чип TPM 2.0 для подтверждения информации об оборудовании читеров и навсегда заблокировать устройство.

Меры «Бесстрашного контракта» радикальны и смелы, что может вдохновить другие компании, занимающиеся онлайн-играми, использовать физические запреты для увеличения стоимости читеров, но в то же время есть люди, для которых такой более строгий надзор является дальнейшим нарушением личных предпочтений. конфиденциальность.

Однако под управлением Windows 11 может появиться все больше и больше игр или приложений, таких как «Бесстрашный контракт», которые должны вызывать микросхему TPM 2.0. В то время более высокие стандарты требований к защите информации могут стать новой причиной для замены оборудования людьми.

# Добро пожаловать, чтобы подписаться на официальный аккаунт Aifaner в WeChat: Aifaner (идентификатор WeChat: ifanr), более интересный контент будет предоставлен вам как можно скорее.

Ai Faner | Исходная ссылка · Посмотреть комментарии · Sina Weibo