Что означают индикаторы компромисса? Лучшие инструменты, помогающие контролировать их

В мире криминалистики данных понимание механизма кибератаки – это не что иное, как раскрытие тайны преступления. Индикаторы компрометации (IoC) – это те ключи, свидетельства, которые могут помочь раскрыть сложные нарушения данных сегодня.

IoC являются самым большим активом для экспертов по кибербезопасности, когда они пытаются раскрыть и обезвредить сетевые атаки, злонамеренные действия или взломы вредоносных программ. Путем поиска через IoC утечки данных могут быть обнаружены на ранней стадии, чтобы помочь смягчить атаки.

Почему так важно следить за индикаторами компрометации?

IoC играют важную роль в анализе кибербезопасности. Они не только раскрывают и подтверждают факт атаки на систему безопасности, но также раскрывают инструменты, которые использовались для ее проведения.

Они также полезны для определения степени ущерба, нанесенного компромиссом, и помогают в установке контрольных показателей для предотвращения компромиссов в будущем.

IoC обычно собираются с помощью обычных решений безопасности, таких как антивирусное и антивирусное программное обеспечение, но некоторые инструменты на основе ИИ также могут использоваться для сбора этих показателей во время усилий по реагированию на инциденты.

Примеры индикаторов компрометации

Обнаруживая нерегулярные шаблоны и действия, IoC могут помочь оценить, если атака вот-вот произойдет, уже произошла, и факторы, стоящие за атакой.

Вот несколько примеров IOC, за которыми должен следить каждый человек и организация:

Странные модели входящего и исходящего трафика

Конечная цель большинства кибератак – получить конфиденциальные данные и передать их в другое место. Следовательно, крайне важно отслеживать необычные модели трафика, особенно те, которые покидают вашу сеть.

В то же время следует наблюдать за изменениями во входящем трафике, поскольку они являются хорошими индикаторами атаки. Самый эффективный подход – это постоянный мониторинг как входящего, так и исходящего трафика на предмет аномалий.

Географические расхождения

Если вы ведете бизнес или работаете в компании, которая ограничена определенным географическим положением, но внезапно видите шаблоны входа в систему, происходящие из неизвестных мест, то считайте это красным флагом.

IP-адреса являются отличными примерами IoC, поскольку они предоставляют полезные свидетельства для отслеживания географического происхождения атаки.

Действия пользователей с высокими привилегиями

Привилегированные учетные записи имеют наивысший уровень доступа из-за характера их ролей. Злоумышленники всегда стремятся заполучить эти учетные записи, чтобы получить постоянный доступ к системе. Следовательно, любые необычные изменения в модели использования учетных записей пользователей с высокими привилегиями должны отслеживаться с недоверием.

Если привилегированный пользователь использует свою учетную запись из аномального места и времени, то это, безусловно, показатель взлома. Всегда полезно использовать принцип наименьших привилегий при создании учетных записей.

Увеличение числа чтений из базы данных

Базы данных всегда являются основной целью для злоумышленников, поскольку большая часть личных и организационных данных хранится в формате базы данных.

Если вы видите увеличение объема чтения базы данных, следите за этим, так как это может быть злоумышленник, пытающийся вторгнуться в вашу сеть.

Высокий уровень попыток аутентификации

Большое количество попыток аутентификации, особенно неудачных, всегда должно вызывать недовольство. Если вы видите большое количество попыток входа в систему из существующей учетной записи или неудачных попыток из несуществующей учетной записи, то, скорее всего, это компромисс в процессе создания.

Необычные изменения конфигурации

Если вы подозреваете, что в ваших файлах, серверах или устройствах произошло большое количество изменений конфигурации, скорее всего, кто-то пытается проникнуть в вашу сеть.

Изменения конфигурации не только предоставляют второй бэкдор для злоумышленников в вашей сети, но также подвергают систему атакам вредоносного ПО.

Признаки DDoS-атак

Распределенный отказ в обслуживании или DDoS-атака в основном осуществляется для нарушения нормального потока трафика в сети, засыпая его потоком интернет-трафика.

Поэтому неудивительно, что частые DDoS-атаки выполняются ботнетами, чтобы отвлечься от вторичных атак, и их следует рассматривать как IoC.

Паттерны веб-трафика с нечеловеческим поведением

Любой веб-трафик, который не похож на нормальное человеческое поведение, всегда должен отслеживаться и исследоваться.

Инструменты, помогающие отслеживать индикаторы взлома

Обнаружение и мониторинг IoC могут быть достигнуты с помощью поиска угроз. Агрегаторы журналов могут использоваться для отслеживания ваших журналов на предмет расхождений, и как только они предупреждают об аномалии, вы должны рассматривать их как IoC.

После анализа IoC его всегда следует добавлять в черный список, чтобы предотвратить заражение в будущем от таких факторов, как IP-адреса, хэши безопасности или доменные имена.

Следующие пять инструментов могут помочь в выявлении и мониторинге IoC. Обратите внимание, что большинство этих инструментов поставляется с версиями сообщества, а также с платными подписками.

CrowdStrike – это компания, которая предотвращает нарушения безопасности, предоставляя первоклассные облачные варианты безопасности конечных точек.

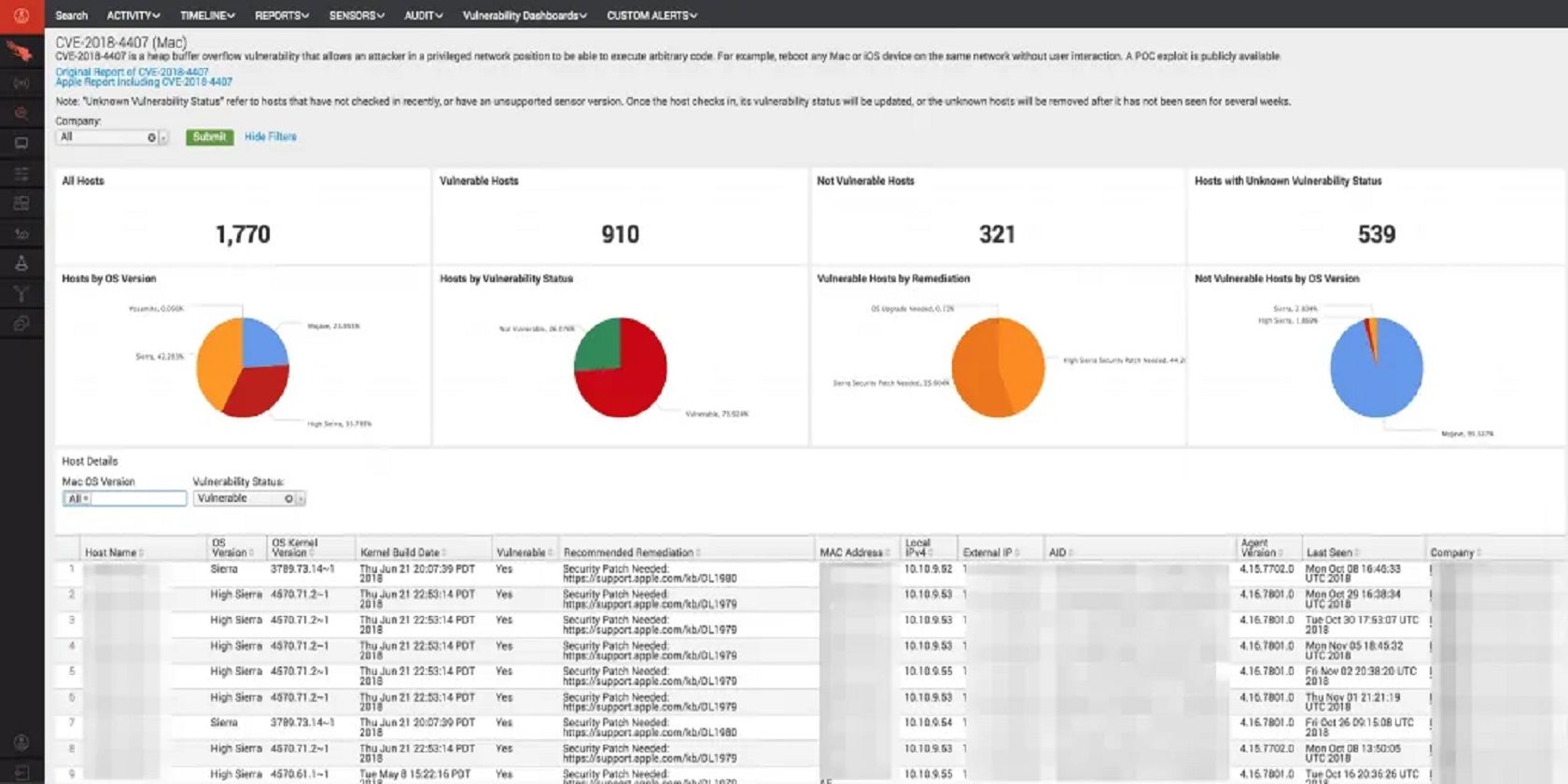

Он предлагает платформу Falcon Query API с функцией импорта, которая позволяет извлекать, загружать, обновлять, искать и удалять пользовательские индикаторы компрометации (IOC), которые вы хотите, чтобы CrowdStrike отслеживал.

2. Логика сумо

Sumo Logic – это облачная аналитическая организация, специализирующаяся на операциях по обеспечению безопасности. Компания предлагает услуги управления журналами, которые используют большие данные, созданные машинами, для проведения анализа в реальном времени.

Используя платформу Sumo Logic, компании и частные лица могут применять конфигурации безопасности для мультиоблачных и гибридных сред и быстро реагировать на угрозы, обнаруживая IoC.

Боты хороши для автоматизации определенных задач, но их также можно использовать для захвата аккаунтов, угроз безопасности и DDoS-атак.

Akamai Technologies, Inc. – это глобальная сеть доставки контента, которая также предлагает инструмент, известный как Bot Manager, который обеспечивает расширенное обнаружение ботов для обнаружения и предотвращения самых изощренных атак ботов.

Предоставляя детальную информацию о трафике ботов, входящем в вашу сеть, Bot Manager помогает вам лучше понимать и отслеживать, кто входит в вашу сеть или покидает ее.

Proofpoint – это компания по обеспечению безопасности предприятия, которая обеспечивает защиту от целевых атак вместе с надежной системой реагирования на угрозы.

Их креативная система реагирования на угрозы обеспечивает автоматическую проверку IoC путем сбора криминалистических данных о конечных точках из целевых систем, что упрощает обнаружение и исправление компрометации.

Защитите данные, анализируя ландшафт угроз

Большинство нарушений безопасности и кражи данных оставляют за собой следы крошек, и мы должны играть в детективов безопасности и улавливать улики.

К счастью, внимательно анализируя ландшафт угроз, мы можем отслеживать и составлять список индикаторов компрометации для предотвращения всех типов текущих и будущих киберугроз.