Что такое атака “человек посередине”?

Атаку типа "человек посередине" сложно идентифицировать и от нее защититься. Атаки MITM зависят от контроля линий связи между людьми, компьютерами или серверами. Для атак «злоумышленник посередине» не всегда требуется зараженный компьютер, а это означает, что существует несколько направлений атаки.

Итак, что такое атака «человек посередине» и как не стать ее жертвой?

Что такое атака "человек посередине"?

Атаки типа «человек посередине» (MITM) были распространены еще до компьютеров. Этот тип атаки предполагает, что злоумышленник вставляет между двумя сторонами, общающимися друг с другом. Атаки «злоумышленник посередине» – это, по сути, атаки с перехватом.

Чтобы лучше понять, как работает атака «человек посередине», рассмотрим следующие два примера.

Offline Атака Man-in-the-Middle

Автономная атака MITM звучит просто, но все еще используется во всем мире.

Например, кто-то перехватывает ваше сообщение, читает его, переупаковывает и затем отправляет вам или вашему первоначальному получателю. Затем то же самое происходит в обратном порядке, когда человек отвечает вам, когда человек в середине перехватывает и читает вашу почту в каждом направлении.

При правильном выполнении вы не узнаете, что происходит атака MITM, поскольку перехват и кража данных для вас невидимы.

Захват канала связи между двумя участниками лежит в основе атаки типа «человек посередине».

Это также открывает для злоумышленника другие возможности обмана. Если злоумышленник контролирует средства связи, он может изменить передаваемые сообщения. В нашем примере кто-то перехватывает и читает почту. Тот же человек может изменить содержание вашего сообщения, чтобы задать что-то конкретное или сделать запрос в рамках своей атаки.

Поскольку MITM контролирует ваше общение, они могут удалить любые последующие ссылки на вопрос или запрос, не оставляя вас в мудрости.

Атака "человек посередине" в Интернете

Онлайн-атака «человек посередине» работает во многом таким же образом, хотя и с компьютерами или другим цифровым оборудованием вместо старой обычной почты.

Один из вариантов атаки MITM основан на том, что вы подключаетесь к бесплатному общедоступному Wi-Fi в кафе. После подключения вы пытаетесь подключиться к веб-сайту своего банка.

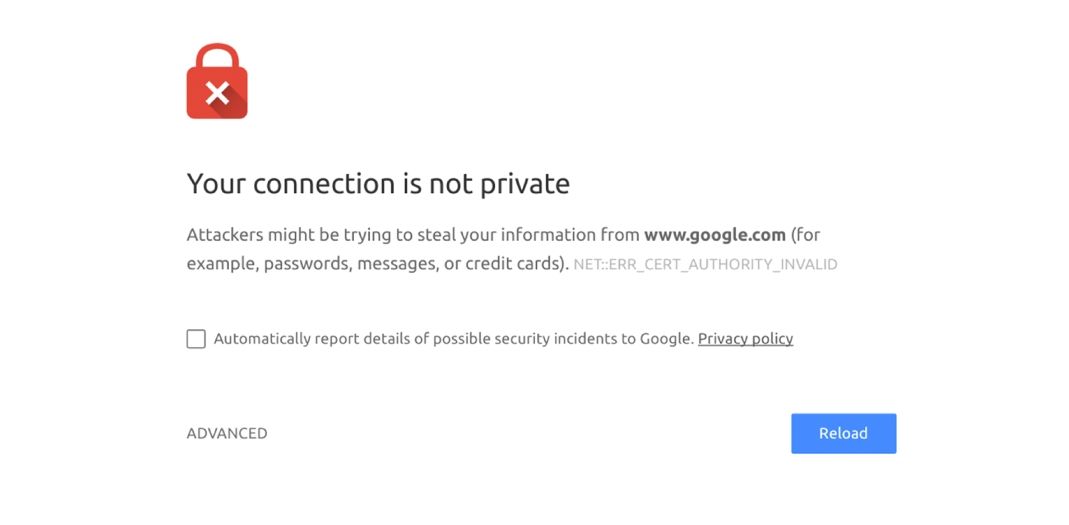

В нашем примере вы столкнетесь с ошибкой сертификата, информирующей вас о том, что на веб-сайте банка нет соответствующего сертификата шифрования. Это предупреждает вас о том, что что-то не так с конфигурацией веб-сайта банка и что идет атака MITM.

Однако многие люди просто нажимают на это сообщение об ошибке и в любом случае заходят на сайт банка. Вы входите в банковский портал, отправляете деньги, оплачиваете счета, и все в порядке.

На самом деле злоумышленник мог создать поддельный сервер и веб-сайт, имитирующий ваш банк. Когда вы подключаетесь к поддельному серверу банка, он получает веб-страницу банка, немного изменяет ее и представляет вам. Вы вводите свои данные для входа как обычно, и эти данные отправляются на сервер посредника.

Сервер MITM по-прежнему регистрирует вас в банке и представляет страницу как обычно. Но сервер злоумышленника «посредник» захватил ваши учетные данные и готов к использованию.

В этом сценарии ранним предупреждением была ошибка сертификата шифрования, сообщающая о неправильной конфигурации веб-сайта. Сервер «человек посередине» не имеет того же сертификата безопасности, что и ваш банк, хотя у него может быть сертификат безопасности из другого источника.

Типы атак "человек посередине"

Существует несколько различных типов MITM-атак:

- Подмена Wi-Fi: злоумышленник может создать фальшивую точку доступа Wi-Fi с тем же именем, что и локальный бесплатный Wi-Fi. Например, в кафе злоумышленник может имитировать имя Wi-Fi или создать поддельный параметр с именем «Гостевой Wi-Fi» или аналогичный. Как только вы подключитесь к мошеннической точке доступа, злоумышленник сможет отслеживать вашу онлайн-активность.

- Спуфинг HTTPS : злоумышленник обманом заставляет ваш браузер поверить, что вы используете надежный веб-сайт, вместо этого перенаправляя ваш трафик на небезопасный веб-сайт. Когда вы вводите свои учетные данные, злоумышленник их крадет.

- Взлом SSL : когда вы пытаетесь подключиться к незащищенному HTTP-сайту, ваш браузер может перенаправить вас на безопасный вариант HTTPS. Однако злоумышленники могут перехватить процедуру перенаправления, разместив ссылку на свой сервер посередине, похитив ваши данные и любые вводимые вами учетные данные.

- Спуфинг DNS : система доменных имен помогает вам перемещаться по Интернету, превращая URL-адреса в адресной строке из удобочитаемого текста в читаемые компьютером IP-адреса. Таким образом, подмена DNS заставляет ваш браузер посещать определенный адрес, находящийся под контролем злоумышленника.

- Перехват электронной почты : если злоумышленник получит доступ к почтовому ящику или даже к серверу электронной почты доверенного учреждения (например, банка), он может перехватить электронные письма клиентов, содержащие конфиденциальную информацию, или даже начать отправлять электронную почту от имени самого учреждения.

Это не единственные атаки MITM. Существует множество вариантов, сочетающих разные аспекты этих атак.

Останавливает ли HTTPS атаки типа "злоумышленник посередине"?

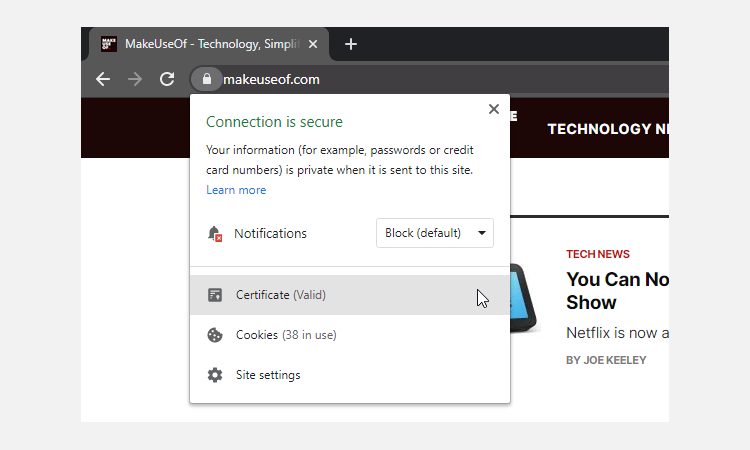

Вышеупомянутый сценарий имеет место на веб-сайте банка, который использует HTTPS, безопасную версию HTTP. Таким образом, пользователь встречает экран, сообщающий, что сертификат шифрования неверен. Почти каждый веб-сайт теперь использует HTTPS, который вы можете увидеть в виде значка замка в адресной строке рядом с URL-адресом.

Долгое время HTTPS рекомендовали только сайтам, обслуживающим конфиденциальную информацию. Норма изменилась, особенно после того, как Google объявил, что будет использовать HTTPS в качестве сигнала ранжирования SEO. В 2014 году, когда было впервые объявлено о переходе, от 1 до 2 процентов из одного миллиона сайтов во всем мире использовали HTTPS. К 2018 году это число резко возросло, и более 50 процентов из одного миллиона крупнейших используют HTTPS.

Используя стандартное HTTP-соединение на незашифрованном веб-сайте, вы не получите предупреждение из нашего примера. Атака «человек посередине» будет происходить без предупреждения.

Итак, защищает ли HTTPS от атак MITM?

MITM и SSLStrip

Да, HTTPS защищает от атак типа "злоумышленник посередине" . Но есть способы, которыми злоумышленники могут обойти HTTPS, удалив дополнительную безопасность, предоставляемую вашему соединению с помощью шифрования.

SSLStrip – это атака типа «человек посередине», которая заставляет браузер оставаться в режиме HTTP, а не начинать использовать HTTPS там, где это возможно. Вместо того, чтобы использовать HTTPS, SSLStrip «лишает» безопасности, оставляя вам простой старый HTTP.

Вы можете даже не заметить, что что-то не так. За несколько дней до того, как Google Chrome и другие браузеры внедрили большой красный крест в адресной строке, чтобы уведомить вас о том, что вы используете небезопасное соединение, SSLStrip унес много жертв. Введение гигантского навесного замка HTTPS, безусловно, упрощает определение того, используете ли вы HTTPS.

Другое обновление безопасности также снизило эффективность SSLStrip: HTTP Strict Transport Security.

HTTP Strict Transport Security (HSTS) был разработан для защиты от атак типа "злоумышленник в середине", особенно от атак с понижением версии протокола, таких как SSLStrip. HSTS – это специальная функция, которая позволяет веб-серверу заставлять всех пользователей взаимодействовать с ним только с использованием HTTPS.

Это не значит, что он работает постоянно, поскольку HSTS настраивается вместе с пользователем только после его первого посещения. Таким образом, существует очень маленькое окно, в котором злоумышленник теоретически может использовать атаку MITM, такую как SSLStrip, до того, как HSTS будет на месте.

Это не все. Небольшая кончина SSLStrip уступила место другим современным инструментам, которые объединяют многие типы атак MITM в один пакет.

MITM вредоносное ПО

Пользователи также должны бороться с вариантами вредоносных программ, которые используют атаки MITM или поставляются с модулями «человек посередине». Например, некоторые типы вредоносных программ, нацеленные на пользователей Android, такие как SpyEye и ZeuS, позволяют злоумышленнику подслушивать входящие и исходящие сообщения со смартфона.

После установки на устройство Android злоумышленник может использовать вредоносное ПО для перехвата любых сообщений. Особый интерес представляют коды двухфакторной аутентификации. Злоумышленник может запросить код двухфакторной аутентификации на защищенном веб-сайте, а затем перехватить его, прежде чем пользователь сможет отреагировать или даже понять, что происходит.

Как и следовало ожидать, настольные компьютеры тоже не лишены угрозы. Существует множество типов вредоносных программ и наборов эксплойтов, предназначенных для атак «злоумышленник в середине». И это без упоминания того времени, когда Lenovo перед поставкой установила вредоносное ПО с поддержкой SSLStrip на свои ноутбуки .

Как защититься от атаки "человек посередине"?

От атаки «человек посередине» сложно защититься. У злоумышленника так много вариантов, что означает, что защита от атаки MITM является многосторонней.

- Используйте HTTPS: убедитесь, что каждый посещаемый вами веб-сайт использует HTTPS. Мы говорили о вредоносных программах SSLStrip и MITM, но обеспечение HTTPS по-прежнему остается одним из лучших вариантов защиты. Для дополнительного уровня защиты рассмотрите возможность загрузки и установки расширения браузера HTTPS Everywhere от Electronic Frontier Foundation, одного из лучших расширений конфиденциальности для Google Chrome .

- Не игнорируйте предупреждения: если ваш браузер сообщает вам, что с сайтом, который вы посещаете, что-то не так, доверяйте ему . Предупреждение о сертификате безопасности может быть разницей между передачей ваших учетных данных злоумышленнику и сохранением безопасности.

- Не используйте общедоступный Wi-Fi: если вы можете помочь, не используйте общедоступный Wi-Fi. Иногда просто невозможно избежать использования публичного Wi-Fi. Если вам необходимо использовать общедоступное соединение Wi-Fi, вам следует загрузить и установить VPN, чтобы повысить безопасность вашего соединения. Кроме того, обратите внимание на предупреждения безопасности браузера при использовании общедоступного Wi-Fi-соединения. Если количество предупреждений браузера внезапно возрастет, это может указывать на атаку MITM или уязвимость.

- Запуск и обновление антивирусного программного обеспечения: убедитесь, что у вас установлена последняя версия антивирусного программного обеспечения. Кроме того, рассмотрите дополнительный инструмент безопасности, например Malwarebytes. Прежде чем вы спросите, да, Malwarebytes Premium стоит своих денег .

Атаки типа Man-in-the-Middle в зависимости от компрометации ваших коммуникаций. Если вы знаете, чего ожидать, и знаете, что искать, у вас гораздо больше шансов избежать атак MITM. В свою очередь, ваши данные останутся в безопасности и будут надежно доступны вам.

Кредит изображения: Энди Ренни на Flickr