Что такое вредоносное ПО и как предотвратить заражение?

Вредоносные программы для микропрограмм являются постоянными, и их особенно трудно обнаружить. Это связано с тем, что их цепочки заражения обычно нацелены на вычислительные компоненты с привилегиями доступа Ring 0 и выше. Права управления выходят далеко за рамки того, что контролирует обычный компьютерный пользователь, и находятся на пересечении аппаратных средств и обмена данными с памятью.

Доступ к прошивке позволяет злоумышленникам изменять характеристики оборудования, системную память и установленные приложения. Атаки вредоносного ПО могут выполняться различными способами, в том числе через Bluetooth, Wi-Fi и через стандартные интернет-соединения.

Почему микропрограммы настолько опасны

Ниже приведены некоторые из причин, по которым микропрограммное обеспечение так сложно преодолеть.

1. Вредоносное ПО может обходить обычные средства защиты от вредоносных программ.

Вредоносное ПО может повредить уровни с высоким уровнем привилегий. Поскольку приложениями безопасности управляет операционная система, работающая поверх микропрограмм, скомпрометированные микропрограммы могут использоваться для получения доступа ко всем установленным программам. Вторжение микропрограммного обеспечения также позволяет вредоносным объектам внедрять код, позволяющий удаленно администрировать зараженную машину.

2. Вредоносное ПО постоянно

Вредоносное ПО с микропрограммным обеспечением невероятно сложно искоренить, если оно завладеет машиной. Даже временные решения (например, использование виртуализаторов) предлагают только краткосрочную отсрочку, предотвращая одновременную компрометацию целых секторов.

Смена операционных систем и повторное создание образа системы также не решают проблему. Для решения проблемы обычно рекомендуется полное обновление прошивки, а в крайних случаях – обновление оборудования.

3. Вредоносное ПО берет на себя операции предварительной загрузки

Вредоносное ПО обычно получает оперативный контроль над системой еще до ее загрузки. Это связано с тем, что он контролирует аппаратное обеспечение и протоколы последовательности загрузки.

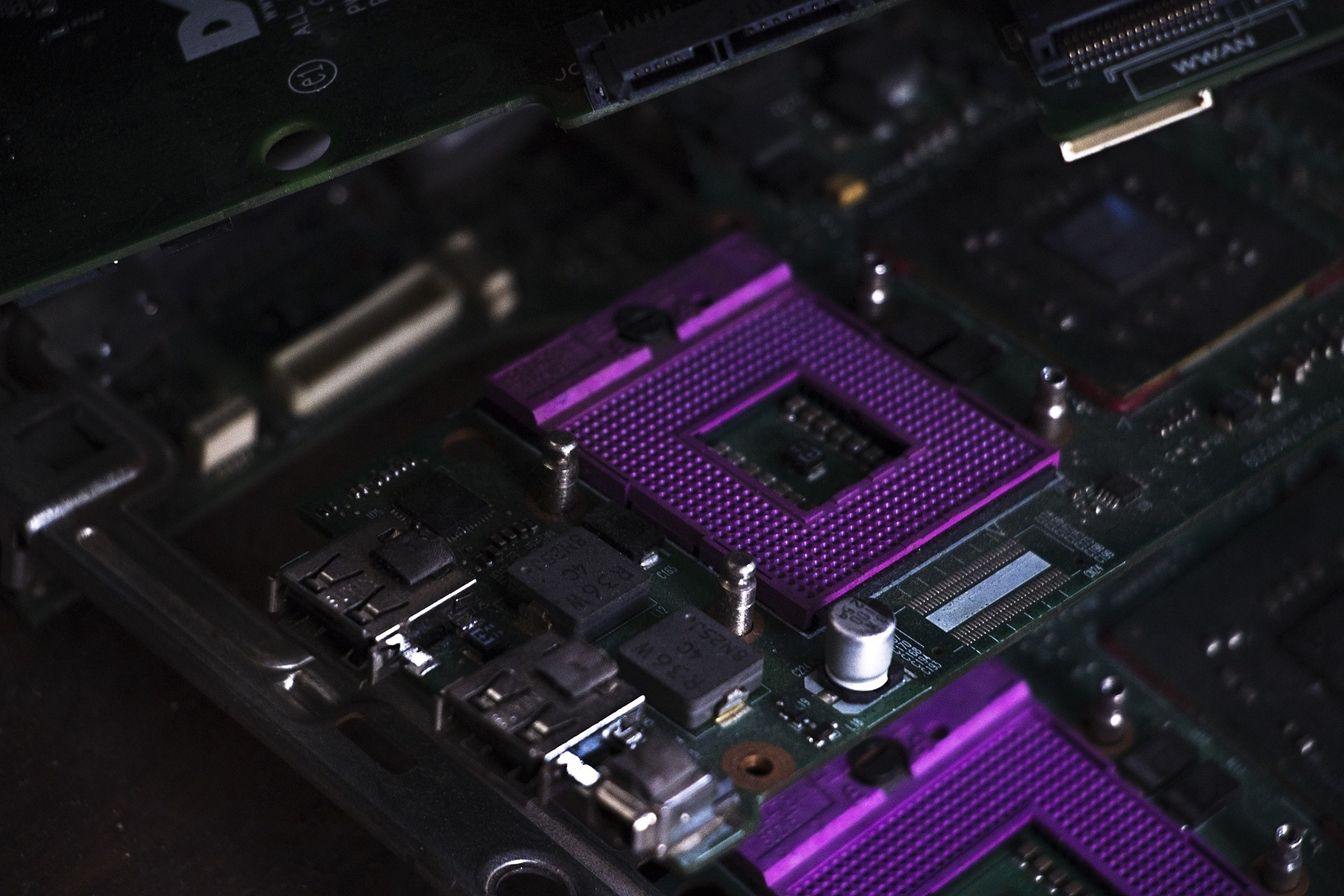

В последние годы значительное количество нацелено на Intel Manageability Engine (ME), подсистему в наборах микросхем Intel, которая расположена в концентраторе контроллеров платформы.

Механизм управления работает даже тогда, когда компьютер выключен, и единственный способ полностью выключить его – это отключить компьютер от сети или извлечь аккумулятор, если это ноутбук.

Таким образом, вредоносное ПО, нацеленное на систему ME, работает практически в непрерывном цикле без прохождения проверочных последовательностей, что делает обнаружение исключительно трудным. Хорошая новость заключается в том, что реализовать успешный эксплойт ME сложно. В тех случаях, когда происходят такие вторжения, обычно участвуют спонсируемые государством субъекты.

Распространенные векторы атак

Системы базовой системы ввода / вывода (BIOS) и унифицированного расширяемого интерфейса микропрограмм (UEFI) обычно являются основными векторами атак на микропрограммное обеспечение. Заражение обычно осуществляется через руткиты и буткиты.

1. Атаки вредоносного ПО на BIOS

Вредоносное ПО уровня BIOS обычно переписывает код BIOS и внедряет вредоносный. Поскольку BIOS находится в памяти, а не на жестком диске, этот тип вредоносного ПО не может быть обнаружен с помощью обычного антивируса.

Технически перепрограммирование BIOS – это задача, которую может выполнить только суперпользователь. Большинство кодов микропрограмм BIOS предназначены для предотвращения этого путем блокировки редактирования последовательного периферийного интерфейса (SPI). Они также пытаются ограничить взаимодействие режима управления системой (SMM) и BIOS для поддержания целостности BIOS.

Режим управления системой (SMM) присутствует в процессорах на базе x86. Из-за высоких привилегий памяти он используется хакерами для доступа к операционной системе и прошивке.

К сожалению, многие поставщики микропрограмм применяют только поверхностные меры безопасности к этим чувствительным областям, что позволяет злоумышленникам вносить некоторые критические изменения.

2. Вредоносное ПО для прошивки UEFI.

UEFI, как и BIOS, запускается при запуске компьютера и до запуска ОС. Он работает на микросхеме, встроенной в материнскую плату. Злоумышленники обычно пытаются изменить его код, чтобы иметь систематический контроль над машиной.

Некоторые вредоносные программы для вторжений UEFI используют версии таких инструментов, как RWEverything, которые позволяют хакерам перепрограммировать микропрограммное обеспечение. В некоторых случаях они используют их для взлома контроллера SPI, который, в свою очередь, управляет UEFI.

Многие вредоносные комплекты UEFI начинают с анализа, разблокирован он или защищен от записи. Прошивка UEFI обычно должна быть защищена от записи, но некоторые поставщики оставляют эту опцию открытой. Это позволяет хакерам внедрять собственные патчи UEFI.

Предотвращение атак на прошивку

Ниже приведены некоторые меры по снижению риска, которые следует предпринять для предотвращения вредоносных программ микропрограмм.

1. Ищите компромиссы

Чтобы предотвратить атаки системы на микропрограммное обеспечение, сначала необходимо проверить целостность BIOS или UEFI. Фреймворк CHIPSEC является одним из наиболее рекомендуемых инструментов. Он сканирует BIOS на наличие поврежденных секторов и генерирует отчет, показывающий, заблокированы ли конфигурации или нет. Он также показывает те, которые были изменены.

Важно отметить, что фреймворк ни в коем случае не является достаточным для предотвращения атак и является всего лишь средством диагностики.

2. Включите TPM.

Включение доверенного платформенного модуля (TPM) в BIOS после покупки нового компьютера повышает безопасность. Эта функция проверяет целостность оборудования с помощью криптографического хеширования.

Он проверяет соответствие главной загрузочной записи (MBR) и хэшей конфигурации дополнительного ПЗУ ожидаемому значению. Разрешение на ожидаемое значение означает, что их коды не были подделаны.

3. Используйте машины с Intel BootGuard

Лучше всего использовать компьютер с включенным Intel BootGuard. Многие современные компьютеры оснащены этой функцией. Это не позволяет машине полагаться на неподписанные образы прошивки. Как и TPM, он также использует протокол алгоритмического хеширования для проверки информации.

4. Включение System Guard в Защитнике Windows в Windows 10

System Guard в Защитнике Windows в Windows 10 имеет функцию, которая предотвращает атаки на микропрограммы, обеспечивая безопасную загрузку с помощью аттестации на основе гипервизора и динамического корня доверия (DRTM). В Windows 10 также есть модуль сканирования UEFI, который сканирует микропрограммное обеспечение на наличие вредоносных программ.

Сканер сравнивает информацию от производителей наборов микросхем, чтобы гарантировать целостность, и является расширением Microsoft Defender ATP.

Решения для микропрограмм и вредоносных программ становятся лучше

Производители ПК начинают уделять больше внимания вредоносному ПО, особенно потому, что эта группа угроз способна заразить целые сети. Технологические гиганты, такие как Microsoft, также начинают играть активную роль, предлагая простые решения по смягчению последствий.

У Microsoft уже есть класс ПК, специально оборудованных для предотвращения атак на микропрограммное обеспечение. Названные ПК с защищенным ядром, они поставляются с защитой на уровне ядра, которая стала возможной благодаря безопасности на основе виртуализации (VBS), целостности кода гипервизора Windows (HVCI) и динамическому корню измерения доверия (DRTM).

Компании по онлайн-безопасности, такие как Kaspersky и ESET, также сопротивляются и теперь имеют свои собственные сканеры UEFI.