Эта игра позволяет хакерам атаковать ваш компьютер, и вам даже не нужно в нее играть

Хакеры злоупотребляют античит-системой в очень популярной игре, и вам даже не нужно устанавливать ее на свой компьютер, чтобы пострадать.

Рассматриваемая игра называется Genshin Impact , и, согласно новому отчету, хакеры могут использовать античит-меры игры, чтобы отключить антивирусные программы на целевой машине. Оттуда они могут свободно проводить атаки программ-вымогателей и получать контроль над устройством.

Trend Micro подготовила объемный отчет об этом новом взломе, подробно описав, как он работает. Атака может быть осуществлена с помощью драйвера Genshin Impact под названием «mhypro2.sys». Как упоминалось выше, игру не нужно устанавливать на целевое устройство. Модуль может работать независимо и не нуждается в игре для запуска.

Исследователи обнаружили доказательства того, что злоумышленники используют эту уязвимость для проведения атак программ-вымогателей с июля 2022 года. Хотя неясно, как хакеры изначально могут получить доступ к своей цели, как только они войдут, они смогут использовать драйвер Genshin Impact . для доступа к ядру компьютера. Ядро, как правило, имеет полный контроль над всем, что происходит в вашей системе, поэтому доступ злоумышленников к нему — катастрофа.

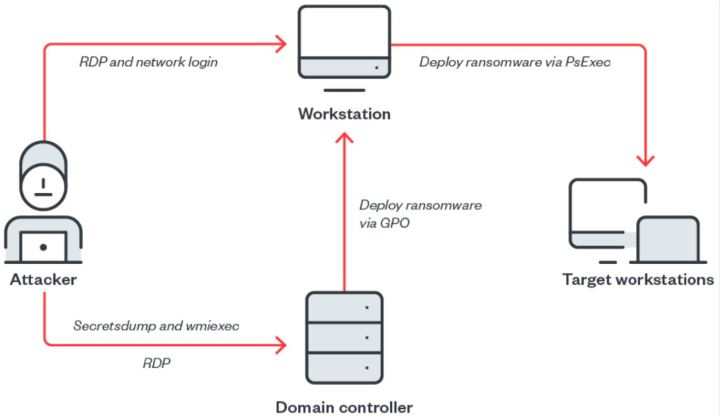

Хакеры использовали «secretsdump», который помог им получить учетные данные администратора, и «wmiexec», который удаленно выполнял их команды с помощью собственного инструментария управления Windows. Это бесплатные инструменты с открытым исходным кодом от Impacket , которые каждый может получить в свои руки, если захочет.

После этого злоумышленники смогли подключиться к контроллеру домена и внедрить вредоносные файлы на машину. Одним из этих файлов был исполняемый файл kill_svc.exe, который использовался для установки драйвера Genshin Impact . После сброса «avg.msi» на рабочий стол зараженного компьютера четыре файла были переданы и выполнены. В конце концов, злоумышленник смог полностью убить антивирусное программное обеспечение компьютера и передать полезную нагрузку программы-вымогателя.

После некоторых сбоев злоумышленники смогли полностью загрузить драйвер и программу-вымогатель на общий сетевой ресурс с целью массового развертывания, то есть они могли повлиять на большее количество рабочих станций, подключенных к той же сети.

Если вы представляете бизнес и используете MDE или что-то подобное, я рекомендую заблокировать этот хэш, так как это уязвимый драйвер.

509628b6d16d2428031311d7bd2add8d5f5160e9ecc0cd909f1e82bbbb3234d6Он сразу загружается в Windows 11 с TPM и все такое, проблема игнорируется.

– Cloudflare Support Hate (@GossiTheDog) 25 августа 2022 г.

По данным Trend Micro, разработчики Genshin Impact были проинформированы об уязвимостях в игровом модуле еще в 2020 году. Несмотря на это, сертификат для подписи кода все еще существует, а это означает, что Windows продолжает признавать программу безопасной.

Даже если производитель отреагирует на это и исправит этот серьезный недостаток, его старые версии все равно останутся в Интернете и, следовательно, останутся угрозой. Исследователь безопасности Кевин Бомонт посоветовал пользователям заблокировать следующий хэш, чтобы защитить себя от драйвера: 0466e90bf0e83b776ca8716e01d35a8a2e5f96d3 .

На данный момент создатели Genshin Impact не отреагировали на эти выводы. Это лишь одна из многих недавних кибератак, число которых, согласно новому отчету, удвоилось с прошлого года .