Эти приложения для Android шпионят за вами, и нет простого способа их остановить

Проблемы с безопасностью Android не нуждаются в представлении, но еще одна угроза, которая не получила должного внимания, связана со шпионскими программами и программами-преследователями. Эти приложения могут быть тайно установлены на телефоне жертвы для отслеживания ее активности и могут использоваться для преследования жертв домашнего насилия и участия в онлайн-преследовании. Все, что кому-то нужно, — это физический доступ к телефону жертвы для установки этих приложений, что не так уж сложно в случаях домашнего насилия.

Назовите это версией преследования AirTag , основанной на приложениях, но на стероидах, потому что эти шпионские приложения могут украсть все, включая сообщения, журналы вызовов, электронные письма, фотографии и видео. Некоторые могут даже активировать микрофон и камеру и тайно передавать эти записи на удаленный сервер, где злоумышленник может получить к ним доступ. Поскольку политика Google Play не позволяет преследовать приложения, эти приложения продаются через сторонние веб-сайты и должны быть загружены.

Как бы опасно это ни звучало, ситуация еще более мрачна из-за отсутствия защитных механизмов на телефонах Android, особенно для людей, которые не особенно разбираются в технологиях. Совместная исследовательская работа под руководством Алекса Лю из Калифорнийского университета в Сан-Диего изучила 14 шпионских приложений, которые легко доступны на сторонних онлайн-сайтах, и обнаружила, что они загружены некоторыми чрезвычайно тревожными возможностями.

Беспрецедентный масштаб повреждений

Что касается их основных возможностей, эти приложения могли получить доступ к записям календаря, журналам вызовов, записям буфера обмена, контактам, информации, полученной из других приложений, установленных на телефоне жертвы, сведениям о местонахождении, информации о сети, сведениям о телефоне, сообщениям и медиафайлам.

Большинство этих приложений также могли тайно получать доступ к камере и микрофону для захвата мультимедиа, делать снимки экрана с помощью удаленной команды и даже получать доступ к защищенным данным. Но на этом история ужасов не заканчивается.

Одиннадцать из исследованных приложений пытались скрыть процесс их удаления, в то время как каждое из приложений-шпионов было закодировано с «несгибаемой» функциональностью, которая позволяла ему автоматически запускаться после перезагрузки или после очистки памяти системой Android. Известно, что такие приложения в некоторых случаях отключают кнопки «Принудительная остановка» и «Удалить».

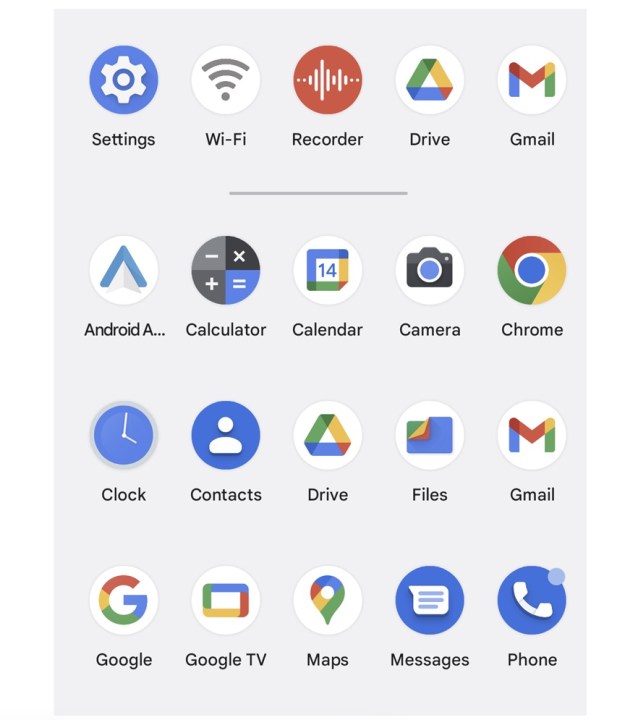

Можно было бы подумать, что быстрый взгляд на панель запуска приложений предупредит жертву о любых подозрительных приложениях, установленных на их телефонах. Но эта привилегия на самом деле недоступна для жертв этих шпионских приложений, которые могут стоить от 30 до 100 долларов с моделью подписки.

Скрытие, манипулирование и игра в систему

Лю, ведущий автор исследовательской работы, сказал Digital Trends в интервью, что большинство этих приложений пытаются скрыть или использовать «невинные» имена и иконки, чтобы избежать подозрений. Например, 11 из 14 шпионских приложений пытались скрыться на виду под приложениями с такими названиями, как «Wi-Fi», «Интернет-сервис» и «SyncServices», дополненными правдоподобными системными значками, чтобы избежать подозрений. .

Поскольку это основные сервисы для телефона, многие пользователи не захотят взаимодействовать с ними, опасаясь, что это нарушит работу соответствующих систем на их телефоне. Но тут дело не только в факторе угрозы. «Мы также видели сложные случаи, когда эти приложения могли скрываться на экране приложения или в панели запуска приложений», — сказал Лю.

Некоторые из этих приложений активно пытались скрыть значок приложения после установки, чтобы жертва никогда не догадалась, что на ее телефоне активно программное обеспечение для наблюдения. Более того, большинство этих приложений, несмотря на то, что они работают в фоновом режиме и злоупотребляют системой разрешений Android, не отображаются на экране последних приложений.

Digital Trends спросила Лю, могут ли эти шпионские приложения, тайно работающие в фоновом режиме и собирающие конфиденциальную личную информацию, всплывать в так называемых чистых приложениях, которые советуют пользователям удалять приложения, которые они давно не использовали. Лю, который собирается представить результаты на конференции в Цюрихе этим летом, говорит, что команда не рассматривала такую возможность.

Однако маловероятно, что эти приложения для очистки хранилища будут помечать шпионские приложения как избыточные, потому что эти приложения всегда работают в фоновом режиме и не будут помечены как неактивные. Но абсолютная изобретательность, которую используют некоторые из этих приложений, является кошмаром для конфиденциальности.

Подлый, рискованный и чрезвычайно подверженный утечкам

Когда вы запускаете камеру в любом приложении, вы видите предварительный просмотр того, что находится перед камерой. Некоторые из этих приложений уменьшают размер предварительного просмотра до 1 × 1 пиксель или даже делают предварительный просмотр прозрачным, что делает невозможным определение того, записывает ли следящее приложение видео или отправляет просмотр в реальном времени на удаленный сервер.

Некоторые из них даже не показывают предварительный просмотр, а напрямую захватывают видео и тайно передают его. Одно из этих приложений под названием Spy24 использует секретную систему браузера для потоковой передачи видеозаписи с камеры в полном разрешении. Телефонный звонок и запись голоса также являются довольно распространенной чертой среди этих приложений.

Также было обнаружено, что исследованные приложения для сталкеров злоупотребляют настройками специальных возможностей на Android. Например, у пользователей с нарушениями зрения или слуха телефон считывает содержимое экрана. Эта лазейка позволяет этим приложениям считывать содержимое других приложений, работающих на экране, извлекать данные из уведомлений и даже избегать триггера уведомления о прочтении.

Шпионские приложения также злоупотребляют системой доступа для регистрации нажатий клавиш, что является распространенным способом кражи конфиденциальной информации, такой как учетные данные для входа в кошельки и банковские системы. Некоторые из изученных приложений полагались на систему SMS, в которой злоумышленник отправляет SMS для активации определенных функций.

Но в некоторых случаях для выполнения этой работы не требовалось даже активационного SMS. Одно из приложений (называемое Spapp) способно удаленно стереть все данные на телефоне жертвы, используя всего лишь SMS. Для этого хакер может отправлять случайные сообщения с различными комбинациями кодов доступа, даже если злоумышленник об этом не знает, что еще больше усугубляет фактор риска.

Хотя эти легкодоступные шпионские приложения опасны сами по себе, другой аспект, который вызывает беспокойство, — их слабая безопасность, когда речь идет о хранении украденной личной информации. Здоровая группа этих приложений передала данные по незашифрованным HTTP-соединениям, а это означает, что злоумышленник может подслушать сеть Wi-Fi и получить доступ ко всему этому.

Шесть приложений хранили все украденные медиафайлы по общедоступным URL-адресам, присваивая пакетам данных случайные номера. Хакер может играть с этими случайными цифрами, чтобы украсть данные, связанные не с одной, а с несколькими учетными записями, развернутыми на разных устройствах для слежки за случайными жертвами. В некоторых случаях серверы шпионских приложений продолжают собирать данные даже после истечения срока действия лицензии на подписку.

Что ты можешь сделать?

Итак, как обычному пользователю смартфона не стать следующей жертвой этих шпионских приложений? Лю говорит, что для этого потребуются упреждающие действия, поскольку в Android нет автоматизированной системы оповещения о шпионских приложениях. «Не существует однозначного способа узнать, что с вашим телефоном что-то не так», — подчеркивает Лю.

Тем не менее, вы можете искать определенные признаки. «Эти приложения постоянно работают в фоновом режиме, поэтому вы можете столкнуться с аномально высоким расходом заряда батареи», — говорит мне Лю. «Вот откуда ты знаешь, что что-то может быть не так». Лю также выделяет систему оповещения датчиков Android, которая теперь показывает значок вверху, когда приложение использует камеру или микрофон.

Лю, доктор философии. студент факультета компьютерных наук университета, говорит, что если ваш мобильный трафик внезапно вырос, это также признак того, что что-то не так, потому что эти шпионские приложения постоянно отправляют большие пакеты данных, включая мультимедийные файлы, журналы электронной почты и т. д. удаленный сервер.

Еще один надежный способ найти эти сомнительные приложения, особенно те, которые скрыты от панели запуска приложений, — это проверить список всех приложений, установленных на вашем телефоне, в приложении «Настройки». Если вы видите какие-либо приложения, которые выглядят подозрительно, имеет смысл избавиться от них. «Вы должны просмотреть каждое приложение и посмотреть, узнаете ли вы их или нет. Это идеальное решение, потому что ни одно приложение не может там спрятаться», — добавляет Лю.

Наконец, у вас также есть панель конфиденциальности, функция, представленная в Android 12 , которая позволяет вам видеть все разрешения, предоставленные каждому приложению. Для пользователей, заботящихся о конфиденциальности, рекомендуется отозвать разрешения, которые, по их мнению, не должны быть у определенного приложения в первую очередь. Панель быстрых настроек, доступ к которой можно получить, проведя пальцем вниз от верхнего края, позволяет пользователям отключать доступ к микрофону и камере, если какое-либо приложение использует эти разрешения в фоновом режиме.

«Но, в конце концов, вам потребуются некоторые технические знания», — заключает Лю. В идеале ситуация не должна быть такой для сотен миллионов пользователей Android-смартфонов. Лю и остальная часть команды, работающей над исследовательской работой, подготовили список рекомендаций и предложений для Google, чтобы гарантировать, что Android предлагает пользователям более высокий уровень защиты от этих шпионских приложений.