Используя лазейки протокола AirDrop, хакеры могут управлять вашим iPhone

Друзья, вы когда-нибудь сталкивались с таким?

«Добрые напоминания» в метро всегда вызывают у людей дополнительное «тепло», поэтому мой удар слева – это «провокация».

AirDrop не является тривиальным делом, если он не выключен. В некоторых случаях это практически эквивалентно открытию вашего iPhone напрямую для хакеров.

Разбейте iPhone за две минуты

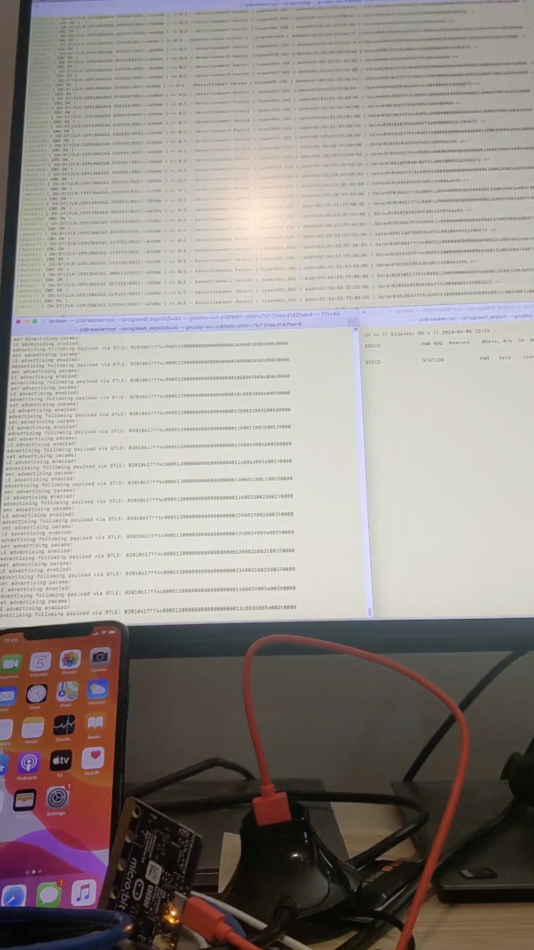

Всего за две минуты хакеры могут использовать лазейки протокола Apple AWDL (AppleWirelessDirectLink) для вторжения в iPhone.

▲ ЯнБир, исследователь безопасности в Google ProjectZero, демонстрирует, как управлять iPhone с воздуха.

Затем хакеры могут получить полный доступ к вашему iPhone, по желанию читать электронные письма и другую важную информацию или загружать фотографии на iPhone и даже могут отслеживать и контролировать пользователей через микрофон и камеру iPhone .

Что беспокоит, так это то, что уязвимости протокола затрагивают почти все продукты Apple Ecosystem, которые имеют протокол AWDL.Как только хакер взломает ваш iPhone, это означает, что от других ваших устройств Apple также трудно убежать.

Вышеупомянутое не является сенсационным содержанием, но об этом сообщил исследователь безопасности ЯнБир из Google ProjectZero.

К счастью, Apple заблокировала эту лазейку, обновив систему еще в мае этого года, и IanBeer также заявил, что для этого требуется, чтобы устройство пользователя находилось в зоне действия Wi-Fi.

Еще в 2016 году Citizen Lab Школы глобальных отношений Мунка в Торонто выпустила подробный отчет об обнаружении уязвимостей Apple 0Day и назвала их уязвимостями Trident. Пока пользователь iPhone нажимает на ссылку, отправленную хакером, устройство Это можно контролировать.

По сравнению с заказом подключения несколько лет назад взломать айфон намного сложнее.

Как хакеры взламывают iPhone?

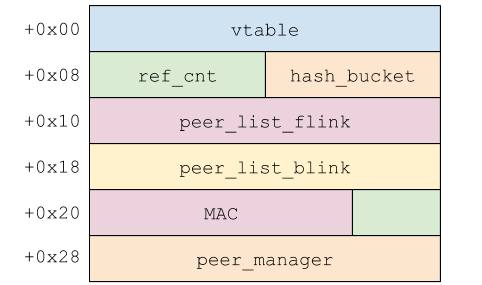

В 2014 году Apple представила протокол AWDL (AppleWirelessDirectLink). Все функции AirPlay, AirDrop и Sidecar устройств Apple полагаются на этот протокол. Это «ядро» экосистемы Apple для обеспечения связи между устройствами.

Именно используя лазейки в протоколе AWDL, хакеры могут взломать iPhone.

AWDL активируется с помощью Bluetooth.Когда пользователь использует Bluetooth, он активирует интерфейс AWDL всех окружающих устройств Apple и крадет пользовательскую информацию через лазейки протокола.

▲ Захватил iPhone с воздуха. Фото: IanBeer

Многие пользователи отключают Bluetooth после его использования, но хакеры ничего не могут с этим поделать. Они могут принудительно включить AWDL другими способами.

Поскольку беспроводной чип может работать только на одном канале одновременно, AWDL будет использовать технологию скачкообразной перестройки частоты для перехода к рабочему каналу интерфейса en0 и рабочему каналу интерфейса awdl0 в разных временных интервалах. Кроме того, каждый раз, когда активируется интерфейс awdl0, используется новый случайно сгенерированный MAC-адрес.

IanBeer, исследователь безопасности в Google ProjectZero, создал удаленный произвольный примитив чтения и записи в память для активации интерфейса AWDL. После успешной активации переполнение буфера AWDL можно использовать для доступа к устройству и запуска имплантата от имени пользователя root. Через несколько секунд после запуска Вы можете получить доступ для чтения и записи в память.

▲ iPhone управляется, но на главном интерфейсе нет ответа. Изображение предоставлено: IanBeer

С разрешениями на чтение и запись памяти, программы атаки могут быть имплантированы в устройство, что в основном эквивалентно управлению устройством пользователя в фоновом режиме. Могут быть реализованы считывание информации, передача информации и загрузка фотографий.

Самое главное, что атаки происходят в фоновом режиме без ведома пользователя .

Нет никаких доказательств того, что эта уязвимость была незаконно использована хакерами, это единственное, за что нужно быть благодарным.

Сердце для защиты от «умных устройств» незаменимо

Хотя интеллектуальные устройства обеспечивают удобство, они также сопряжены с риском утечки личной информации. Даже из-за своей близости и удобства утечка информации о пользователе будет более серьезной.

Например, многие люди ставят умные камеры дома. В результате уязвимости умных камер широко используются хакерами. Распространяются частные видео многих пользователей, и даже существует серая производственная сеть, которая платит за просмотр изображений наблюдения в реальном времени.

Если мобильный телефон будет взломан, последствия будут более серьезными, чем инцидент со смарт-камерой.

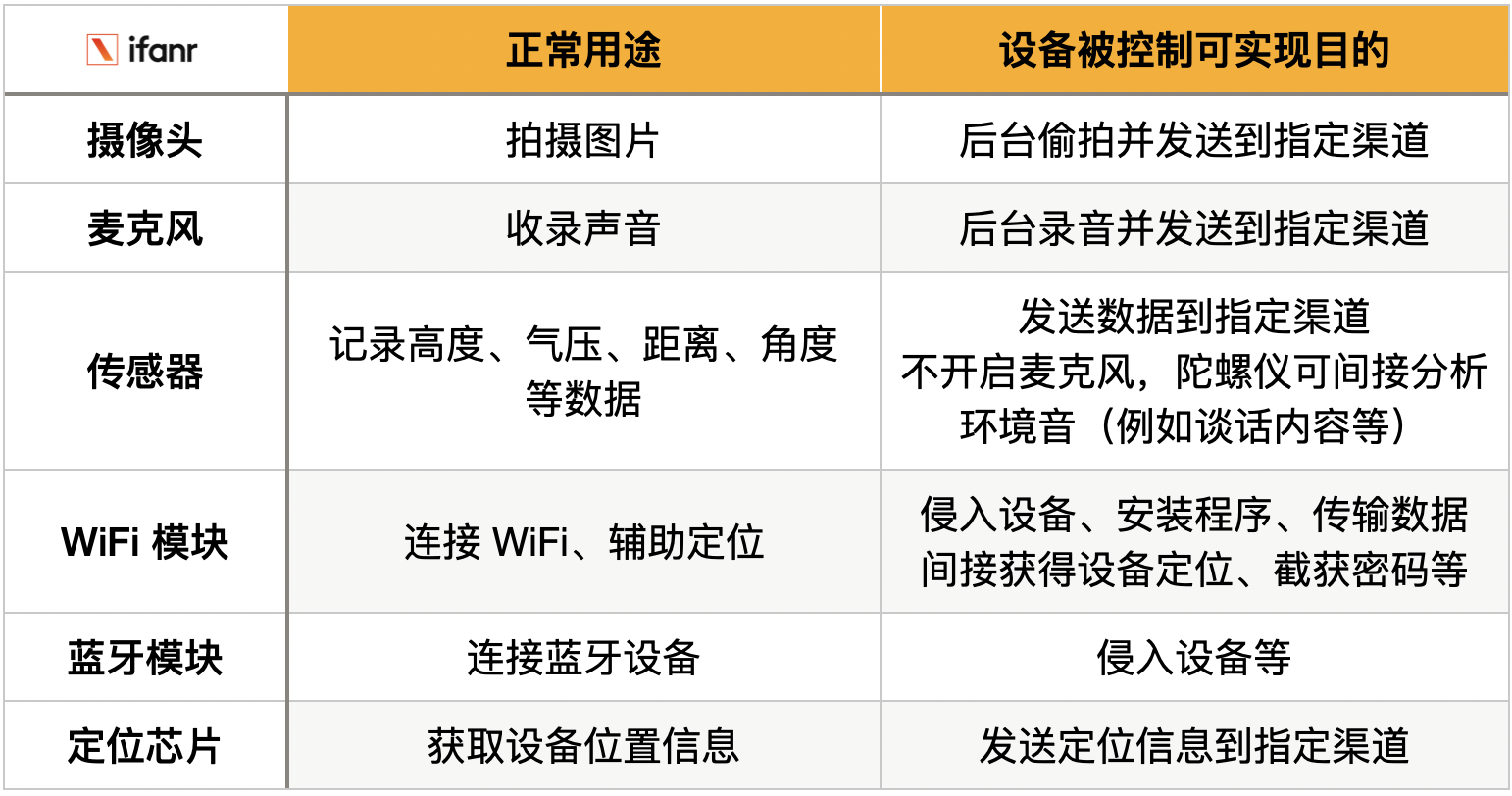

Давайте сначала посмотрим, какие части есть в мобильном телефоне.

Если мобильный телефон взломан, в крайних случаях можно сказать, что он может стать портативным монитором, и это тот вид, который вы покупаете и обслуживаете за свой счет …

Вот почему я неоднократно подчеркивал своим друзьям, что не следует направлять камеру смарт-устройства на частную сцену в семье. Теоретически любое интеллектуальное оборудование, которое может быть подключено к Интернету, имеет уязвимости. Существует ли риск только в том случае, если уязвимость обнаружена и использована хакерами. .

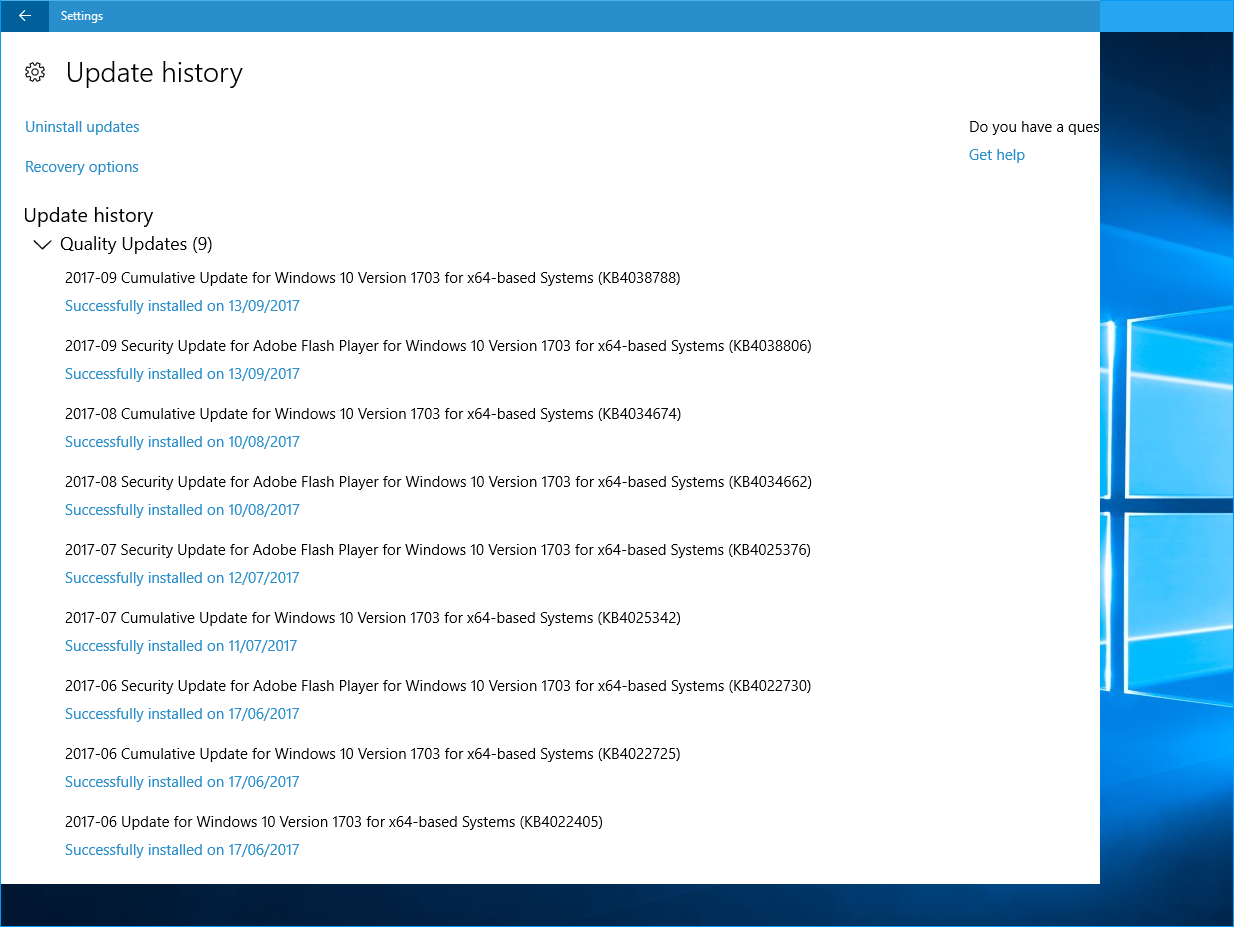

Так же, как обновления системы Microsoft в течение многих лет, различные уязвимости все еще обнаруживаются, старые уязвимости блокируются, новые уязвимости могут появиться снова, возможно, не там, где находятся уязвимости, они могут быть устранены и изменены по мере развития технологий Станьте лазейкой, все возможно.

▲ Дополнительные обновления. Изображение предоставлено: osde8info (Flickr)

Следовательно, независимо от того, насколько защищенным аппаратное устройство утверждает, что система является, мы должны рассматривать его как интеллектуальное аппаратное устройство, которое может иметь уязвимости, и защищать себя с помощью некоторых «физических мер» в максимально возможной степени.

Сохраните хорошую привычку избегать вторжения устройства

Полностью жить без умных устройств нереально, но мы можем сохранить некоторые полезные привычки, чтобы минимизировать риск «взлома» устройств.

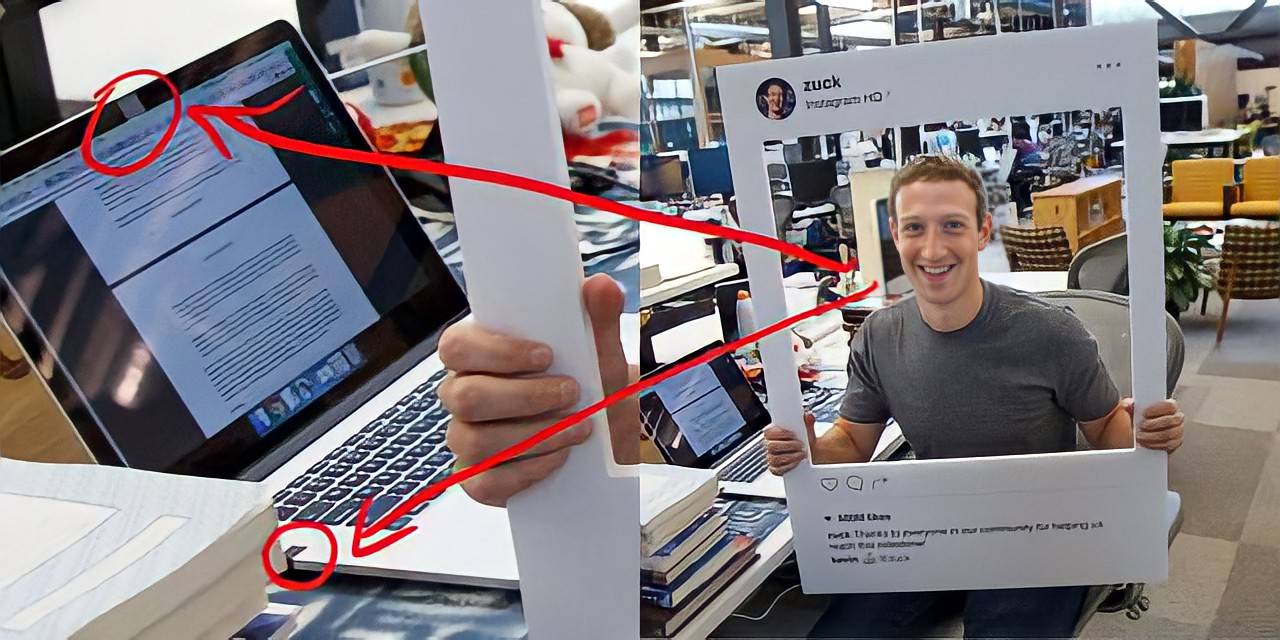

1. Добавьте физическую защиту к оборудованию.

Например, ноутбуки и другое оборудование, микрофоны и камеры используются нечасто. Вы можете использовать черную ленту, чтобы заклеить их и открывать, когда вы их используете. На платформе онлайн-покупок также есть бесплатные push-pull жалюзи камеры, которые удобнее и красивее, чем черная лента. много.

▲ Даже Цукерберг использовал скотч, чтобы заклеить камеру и микрофон ноутбука.

2. Отключите разрешения для микрофона и камеры в приватных местах.

Например, в некоторых умных колонках есть микрофоны и камеры. При размещении в спальне лучше всего отключить разрешения. Если вам нужно разместить интеллектуальную камеру в уединенном месте, вы можете купить ее с функцией физического экранирования, и вы можете снять экран, когда вы не хотите использовать камеру.

3. По возможности отключите неиспользуемые функции.

Лучше всего отключить такие функции, как Bluetooth или AirDrop, когда вы закончите использовать его, чтобы повысить сложность «взлома» устройства.

Bluetooth-динамик, который я купил ранее, не требует кода сопряжения для сопряжения. Любое устройство может быть подключено напрямую. Кто-то (возможно, сосед) случайно подключил его и воспроизвел какие-то странные звуки. Если этот динамик оборудован микрофоном, последствия будут катастрофическими, если кто-то включит микрофон после подключения.

4. Не передавайте смарт-устройства незнакомцам надолго.

Г-жа Чжан из Сучжоу заподозрила, что у ее мужа была интрижка, поэтому она купила программное обеспечение для наблюдения и установила его на мобильный телефон своего мужа. Неожиданно муж г-жи Чжан обнаружил, что мобильный телефон неисправен, напрямую позвонил в полицию и схватил Цзоу, который занимался производством и продажей программного обеспечения.

Некоторые вредоносные программы не могут быть удалены даже после восстановления заводских настроек.Лучший метод предотвращения – не передавать устройство посторонним в течение длительного времени.

Поговорим об уязвимостях? Не обязательно

Однажды во время просмотра телешоу хакер взломал четыре дверных замка с отпечатками пальцев всего за несколько минут, и зрители воскликнули: «Больше не осмеливайтесь использовать замки с отпечатками пальцев, это все еще безопасно с обычными механическими замками».

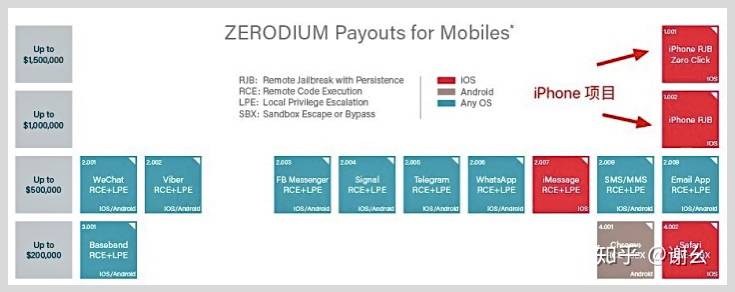

На самом деле, в Интернете ходит поговорка: чем больше уязвимостей взламывает продукт или система ведущими хакерами, тем они безопаснее .

Разве это не противоречит интуиции?

Это факт. Стандартом демонстрации безопасности продукта или системы является не количество уязвимостей, а сложность взлома уязвимостей. Чем выше сложность, тем больше потенциальные выгоды и тем больше людей можно привлечь, чтобы выяснить это. Больше уязвимостей.

▲ Цена за ошибки в iPhone составляет 1,5 миллиона долларов США. Фотография: Се Яо (Чжиху)

Как и в случае с замком, сложность взлома обычного механического замка намного меньше, чем сложность взлома кодового замка с отпечатком пальца. Преимущества обоих почти одинаковы. Последний требует гораздо более обширных социальных знаний и навыков, чем первый. Если один человек может взломать Благодаря блокировке пароля по отпечатку пальца TA может делать более прибыльные дела.

Для обычных людей важна профилактика, но нет необходимости уходить в угол. По сравнению со взломанным устройством практичнее обратить внимание на проблему «утечки личной информации о конфиденциальности из часто используемых приложений».

# Добро пожаловать в официальный аккаунт WeChat Aifaner: Aifaner (идентификатор WeChat: ifanr), более интересный контент будет предоставлен вам в ближайшее время.

Ai Faner | Исходная ссылка · Посмотреть комментарии · Sina Weibo