Северокорейские хакеры создают поддельные предложения о работе, чтобы украсть важные данные

Lazarus, спонсируемая государством хакерская группа, базирующаяся в Северной Корее, теперь использует программное обеспечение с открытым исходным кодом и создает поддельные рабочие места для распространения вредоносных программ, сообщает Microsoft.

Известная группа хакеров нацелена на многие ключевые отрасли промышленности, такие как технологии, медиа-развлечения и оборона, и использует множество различных видов программного обеспечения для проведения этих атак.

В следующий раз, когда вы получите сообщение в LinkedIn, будьте осторожны. Microsoft предупреждает, что базирующаяся в Северной Корее группа угроз активно использует программное обеспечение с открытым исходным кодом, зараженное троянами, для атак на профессионалов отрасли. Microsoft определила, что эти атаки социальной инженерии начались в конце апреля и продолжались как минимум до середины сентября.

Lazarus, также известный как ZINC, Labyrinth Chollima и Black Artemis, — спонсируемая государством военная хакерская группа из Северной Кореи. Говорят, что он был активен по крайней мере с 2009 года, и с тех пор он был ответственен за множество крупных атак, включая фишинг, кампании вымогателей и многое другое.

Группа создавала поддельные профили рекрутеров LinkedIn и обращалась к подходящим кандидатам с предложениями работы в законных существующих компаниях. «Цели получили информацию с учетом их профессии или опыта, и им было предложено подать заявку на вакансию в одной из нескольких законных компаний», — говорится в сообщении Microsoft.

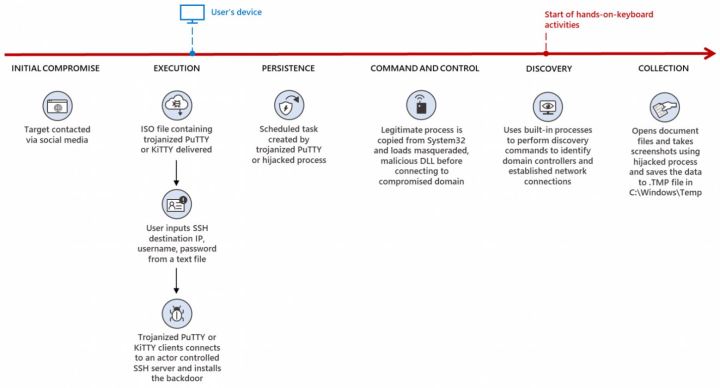

Как только жертв убедили перевести разговор из LinkedIn в WhatsApp, который предлагает зашифрованное общение, хакеры перешли к следующему шагу. Во время разговора в WhatsApp жертвы получили зараженное программное обеспечение, которое позволяло Lazarus развертывать вредоносное ПО в их системах.

Конечной целью хакеров была возможность украсть конфиденциальную информацию или получить доступ к ценным сетям. Помимо вредоносного ПО, которое было обнаружено в таких программах, как PuTTY, KiTTY, TightVNC, muPDF/Subliminal Recording и Sumatra PDF Reader, атаки были хорошо спланированы и с социальной стороны, с профилями LinkedIn и компаниями, выбранными для соответствовать профессии потерпевшего.

Как отмечает Bleeping Computer, ZINC также проводил аналогичные атаки, используя поддельные аккаунты в социальных сетях для распространения вредоносных программ. Ранее он был нацелен в основном на исследователей в области безопасности; на этот раз атаки имеют более широкий диапазон.

Эти атаки кажутся продолжением операции «Работа мечты». Кампания, активная с 2020 года, была сосредоточена на целях из оборонного и аэрокосмического секторов США и привлекала их интересными предложениями о работе, все с целью ведения кибершпионажа. В прошлом Lazarus также был замечен в нападениях на работников криптовалюты и криптобиржи .

Как защититься от этих атак? Старайтесь, чтобы ваши разговоры в LinkedIn оставались на платформе, если это вообще возможно. Не принимайте файлы от людей, которых вы не знаете, и обязательно используйте хорошее антивирусное программное обеспечение . Наконец, не бойтесь обратиться в компанию и убедиться, что человек, пытающийся отправить вам файлы, действительно там работает.