Эта опасная уязвимость обманывает исследователей, имитируя старые угрозы

Исследователи кибербезопасности обнаружили новую уязвимость нулевого дня, которая обнаружилась на почтовых серверах Microsoft Exchange и уже использовалась злоумышленниками.

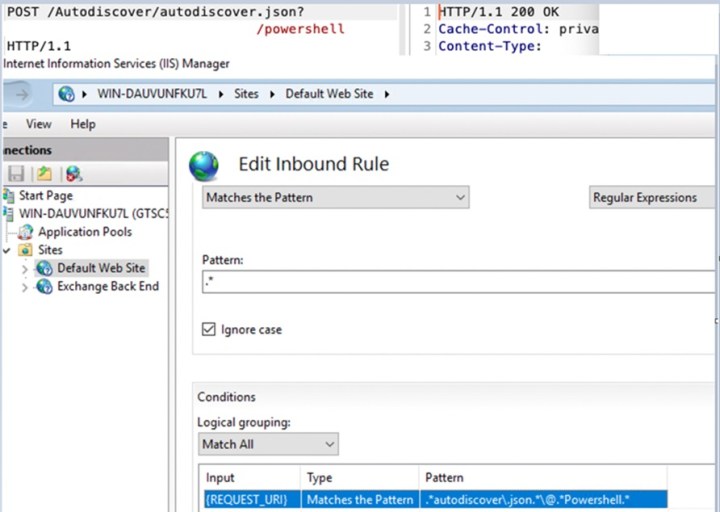

Уязвимость, имя которой еще не названо, была подробно описана поставщиком кибербезопасности GTSC , хотя информация об эксплойте все еще собирается. Она считается уязвимостью «нулевого дня» из-за того, что публичный доступ к уязвимости был очевиден до того, как стало доступным исправление.

🚨 Появляются сообщения о том, что новый нулевой день существует в Microsoft Exchange и активно эксплуатируется в дикой природе 🚨

Я могу подтвердить, что значительное количество серверов Exchange было взломано, включая приманку.

Тема для отслеживания проблемы следующая:

– Кевин Бомонт (@GossiTheDog) 29 сентября 2022 г.

Новости об уязвимости были впервые отправлены в Microsoft в рамках программы Zero Day Initiative в прошлый четверг, 29 сентября. По данным Trend Micro , затронуты серверы Microsoft Exchange.

В пятницу Microsoft заявила, что «работает над ускоренным графиком» для устранения уязвимости нулевого дня и создания исправления. Однако исследователь Кевин Бомонт подтвердил в Твиттере, что уязвимость использовалась гнусными игроками для получения доступа к серверной части нескольких серверов Exchange.

Поскольку эксплуатация уже в дикой природе, у предприятий и государственных организаций есть широкие возможности для атак со стороны злоумышленников. Это связано с тем, что серверы Exchange зависят от Интернета, а обрыв соединений может снизить производительность многих организаций, сказал Protocol Трэвис Смит, вице-президент по исследованию угроз вредоносного ПО в Qualys.

Хотя подробности о том, как именно работают вредоносные программы CVE-2022-41040 и CVE-2022-41082, неизвестны, некоторые исследователи отметили сходство с другими уязвимостями. К ним относятся уязвимость Apache Log4j и уязвимость «ProxyShell», которые имеют общее удаленное выполнение кода. Фактически, несколько исследователей ошибочно приняли новую уязвимость за ProxyShell, пока не выяснилось, что старая уязвимость была обновлена во всех ее исправлениях. Это дало понять, что CVE-2022-41040 и CVE-2022-41082 — совершенно новые, ранее не встречавшиеся уязвимости.

«Если это правда, то это говорит вам о том, что даже некоторые методы и процедуры безопасности, которые используются сегодня, не работают. Они возвращаются к неотъемлемым уязвимостям в коде и программном обеспечении, которые лежат в основе этой ИТ-экосистемы», — сказал DigitalTrends Роджер Кресси, бывший член отдела кибербезопасности и борьбы с терроризмом в Белых домах Клинтона и Буша.

«Если вы занимаете доминирующее положение на рынке, то вы оказываетесь там, где есть эксплуатация, которую, по вашему мнению, вы раскрыли, но оказывается, что есть и другие, связанные с ней, которые всплывают, когда вы меньше всего этого ожидаете. И обмен — это не совсем образец того, что я бы назвал безопасным, безопасным предложением», — добавил он.

Вредоносное ПО и уязвимости нулевого дня — довольно постоянная реальность для всех технологических компаний. Тем не менее, Microsoft усовершенствовала свою способность выявлять и устранять проблемы, а также предоставлять исправления для уязвимостей после атаки.

Согласно каталогу уязвимостей CISA , с начала года Microsoft Systems столкнулась с 238 недостатками кибербезопасности, что составляет 30% от всех обнаруженных уязвимостей. Эти атаки включают атаки против других крупных технологических брендов, включая Apple iOS, Google Chrome, Adobe Systems и Linux, среди многих других.

«Есть много технологических ИТ-компаний, у которых нулевой день обнаруживается и используется злоумышленниками. Проблема в том, что Microsoft настолько успешно доминирует на рынке, что когда их уязвимости обнаруживаются, каскадное влияние, которое она оказывает с точки зрения масштаба и охвата, невероятно велико. И поэтому, когда Microsoft чихает, мир критической инфраструктуры сильно простужается, и это, кажется, повторяющийся процесс здесь», — сказал Кресси.

Одной из таких уязвимостей нулевого дня, которая была устранена ранее в этом году, была Follina (CVE-2022-30190), которая предоставляла хакерам доступ к средству диагностики Microsoft Support Diagnostic Tool (MSDT). Этот инструмент обычно ассоциируется с Microsoft Office и Microsoft Word. Хакеры смогли использовать его , чтобы получить доступ к серверной части компьютера, предоставив им разрешение на установку программ, создание новых учетных записей пользователей и управление данными на устройстве.

Ранние отчеты о существовании уязвимости были устранены с помощью обходных путей. Однако Microsoft вмешалась, выпустив постоянное исправление программного обеспечения, как только хакеры начали использовать собранную ими информацию для нападения на тибетскую диаспору и правительственные учреждения США и ЕС.