Хакеры могут украсть ваши логины, если вы используете этот менеджер паролей

Лучшие менеджеры паролей предназначены для обеспечения безопасности всех ваших логинов и информации о кредитных картах, но новая серьезная уязвимость только что подвергла пользователей менеджера паролей KeePass серьезному риску взлома.

Фактически эксплойт позволяет злоумышленнику украсть мастер-пароль пользователя KeePass в виде простого текста, то есть в незашифрованном виде, просто извлекая его из памяти целевого компьютера. Это удивительно простой взлом, но он может иметь тревожные последствия.

Менеджеры паролей, такие как KeePass, блокируют всю вашу информацию для входа, чтобы обеспечить ее безопасность, и все эти данные защищены мастер-паролем. Вы вводите свой мастер-пароль, чтобы получить доступ ко всему, что хранится в вашем хранилище, что делает его ценной целью для хакеров.

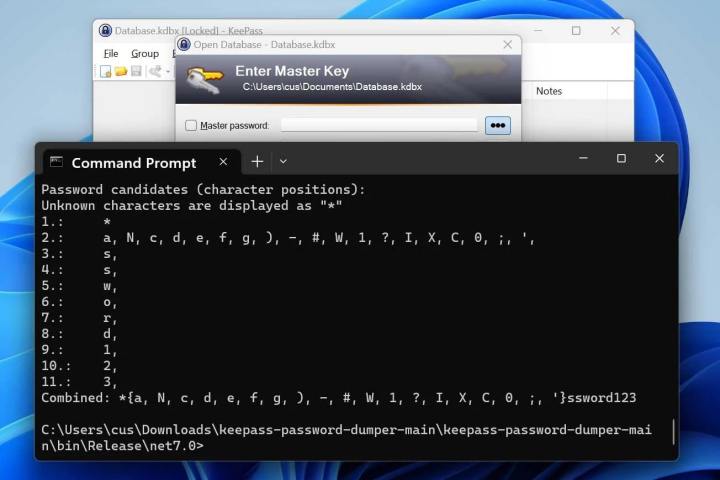

Как сообщает Bleeping Computer , уязвимость KeePass была обнаружена исследователем безопасности vdohney, опубликовавшим инструмент проверки концепции (PoC) на GitHub. Этот инструмент способен извлечь практически весь мастер-пароль (кроме первых одного-двух символов) в удобочитаемой незашифрованной форме. Он может сделать это даже в том случае, если KeePass заблокирован и, возможно, если приложение вообще закрыто.

Это потому, что мастер-пароль извлекается из памяти KeePass. Как поясняет исследователь, это можно получить разными способами: «Неважно, откуда берется память — это может быть дамп процесса, файл подкачки (pagefile.sys), файл гибернации (hiberfil.sys) или оперативная память. дамп всей системы».

Эксплойт существует благодаря некоторому пользовательскому коду, который использует KeePass. Когда вы вводите свой мастер-пароль, вы делаете это в специальном поле под названием SecureTextBoxEx. Несмотря на название, оказывается, что этот ящик не так уж и безопасен, поскольку каждый символ, введенный в ящик, по сути, оставляет свою оставшуюся копию в системной памяти. Именно эти остаточные символы находит и извлекает инструмент PoC.

Исправление приближается

Единственное предостережение в отношении этого нарушения безопасности заключается в том, что для этого требуется физический доступ к машине, с которой должен быть извлечен мастер-пароль. Но это не обязательно всегда проблема — как мы видели в саге эксплойтов LastPass , хакеры могут получить доступ к компьютеру цели, используя уязвимые приложения удаленного доступа, установленные на компьютере.

Если целевой компьютер был заражен вредоносным ПО, его можно было настроить на выгрузку памяти KeePass и отправку ее и базы данных приложения обратно на собственный сервер хакера, что позволило злоумышленнику извлечь мастер-пароль в свое время.

К счастью, разработчик KeePass сообщает, что скоро появится исправление, одним из возможных способов которого является вставка случайного фиктивного текста в память приложения, который запутал бы пароль. Ожидается, что исправление не будет выпущено до июня или июля 2023 года, что может быть мучительным ожиданием для тех, кто нервничает из-за утечки своего мастер-пароля. Однако разработчик также выпустил бета-версию исправления, которую можно скачать с сайта KeePass .

Уязвимость просто показывает, что даже кажущиеся безопасными приложения, такие как менеджеры паролей, могут быть взломаны, и это не первый случай обнаружения серьезной уязвимости в KeePass . Если вы хотите обезопасить себя от онлайн-угроз, таких как этот последний эксплойт, избегайте загрузки приложений или открытия файлов от неизвестных отправителей, избегайте сомнительных веб-сайтов и используйте антивирусное приложение. И, конечно же, никому не сообщайте мастер-пароль вашего менеджера паролей.