Microsoft Edge теперь предупреждает, когда ваши опечатки могут привести к фишингу

Microsoft подробно рассказала о своих последних усилиях по защите от различных видов мошенничества, которые могут произойти с помощью такого простого метода, как неправильное написание URL-адреса веб-сайта.

В понедельник компания объявила, что добавляет защиту от опечаток веб -сайтов в свою службу Microsoft Defender SmartScreen, чтобы помочь от веб-угроз, таких как «опечатки». Эти типы киберпреступлений могут включать фишинг, вредоносное ПО и другие виды мошенничества.

Если у вас есть опечатка в названии веб-сайта, который вы пытаетесь ввести, он может отправить вас на альтернативную страницу, на которой размещены «рекламные сайты, партнерские ссылки, ложные продукты, поддельные результаты поисковой системы или, в некоторых случаях, путем перенаправления пользователей. в припаркованные домены, зарезервированные для очень недолговечных фишинговых кампаний», — отметили в Microsoft.

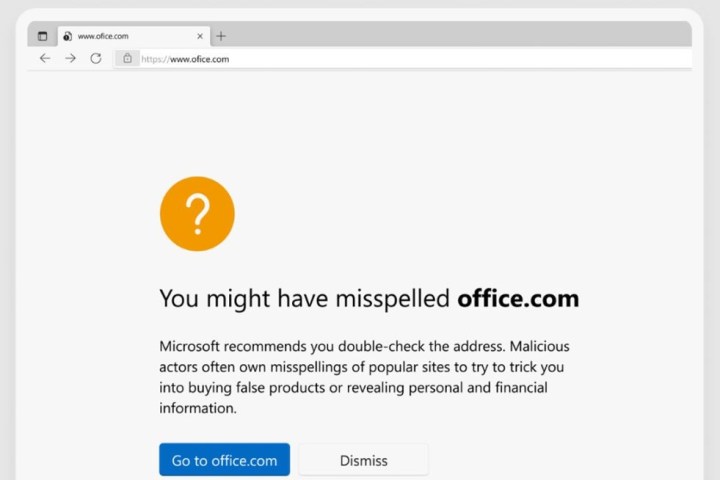

Новая защита веб-сайта от опечаток в службе Microsoft Defender SmartScreen борется с этой тактикой опечаток, предупреждая вас через страницу с предупреждением, когда вы неправильно написали URL-адрес и были перенаправлены на сайт опечаток. Вам будет предложено подтвердить адрес сайта, который вы хотите посетить, прежде чем вы сможете продолжить, добавил бренд.

Microsoft уже сотрудничает с командой Bing Indexing, чтобы выявлять новых опечаток и их веб-страницы, как только они появляются, чтобы поддерживать динамическое обновление браузера Microsoft Edge .

Microsoft не всегда известна своими превентивными мерами, когда речь идет о кибербезопасности. Чаще всего бренд реагирует после крупного эксплойта.

Недавняя уязвимость нулевого дня , CVE-2022-41040 и CVE-2022-41082, которая была обнаружена на почтовых серверах Microsoft Exchange в начале октября, не только уже подвергалась воздействию злоумышленников, но и ранее ошибочно принималась за другой эксплойт. его можно было идентифицировать.

В то время Microsoft заявила, что «работает над ускоренным графиком» для устранения уязвимости нулевого дня и создания исправления. Однако, поскольку эксплуатация уже началась, у предприятий и государственных организаций есть широкие возможности для атак со стороны злоумышленников. До сих пор не было известно об атаках с использованием уязвимостей CVE-2022-41040 или CVE-2022-41082.